第五章——安全性基础知识

第五章——安全性基础知识

前言:

计算机第五章节主要知识点。

1 知识点介绍

- 计算机系统安全概述;

- 信息安全基础;

- 网络安全协议;

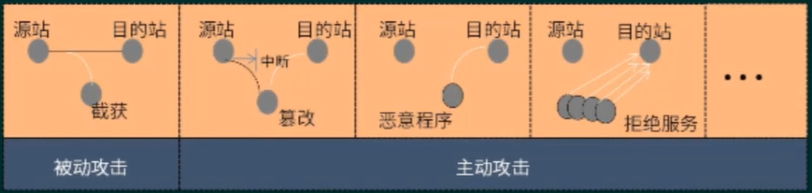

2 网络攻击

- 被动攻击:指攻击者从网络上窃听他人的通信内容。通常把这类攻击称为接活。

- 流量分析:是通过持续检测现有网络中的流量变化或者变化趋势,从而得到相应信息的一种被动攻击方式。

- 主动攻击:是指通过一系列的方法,主动地获取向被攻击对象实施破坏的一种攻击方式。

- 篡改:攻击者故意篡改网络上传送的报文。也包括彻底中断传送的报文。

- 恶意程序:种类繁多,威胁较大的有:计算机病毒、计算机蠕虫、特洛伊木马、逻辑炸弹。

- 拒绝服务:指攻击者向因特网上的某个服务器不停地发送大量分组,使因特网或服务器无法提供正常服务。如:Dos,DDos。

第五章——安全性基础知识

前言:

计算机第五章节主要知识点。

1 知识点介绍

- 计算机系统安全概述;

- 信息安全基础;

- 网络安全协议;

2 网络攻击

- 被动攻击:指攻击者从网络上窃听他人的通信内容。通常把这类攻击称为接活。

- 流量分析:是通过持续检测现有网络中的流量变化或者变化趋势,从而得到相应信息的一种被动攻击方式。

- 主动攻击:是指通过一系列的方法,主动地获取向被攻击对象实施破坏的一种攻击方式。

- 篡改:攻击者故意篡改网络上传送的报文。也包括彻底中断传送的报文。

- 恶意程序:种类繁多,威胁较大的有:计算机病毒、计算机蠕虫、特洛伊木马、逻辑炸弹。

- 拒绝服务:指攻击者向因特网上的某个服务器不停地发送大量分组,使因特网或服务器无法提供正常服务。如:Dos,DDos。

2.1 例题

下列行为中,()属于被动攻击行为。

A. 伪造

B. 窃听

C. DDOS攻击

D. 篡改信息

3 网络安全的内容

- 保密性:为用户提供完全可靠的保密通信是计算机网络安全最为重要的内容。

- 网络的保密机制也是许多其他安全机制的基础,例如:访问控制中登录口令的设计、安全通信协议的设计,以及数字签名的设计等。

- 安全协议的设计:主要是针对具体的攻击(如假冒)设计安全的通讯协议。

- 一种是用形式化方法来证明,另一种是用经验来分析协议的安全性。

- 访问控制:也叫做存取控制或接入控制,必须对接如网络的权限加以控制,并规定每个用户的接入权限。

4 数据加密算法

4.1 对称加密算法

- 加密强度不高,但效率高;

- 密钥分发困难。

常见对称密钥加密算法。

- 数据加密标准DES:替换 + 移位、56位密钥、64位数据块、速度快、密钥易产生;

- 3DES(三重DES):两个56位的密钥K1、K2。加密:K1加密 -> K2解密 -> K1加密。解密:K1解密 -> K2加密 -> K1解密。

- RC-5:流加密算法,RSA数据安全公司的很多产品都使用了RC-5.

- IDEA算法:128位密钥、64位数据块、比DES的加密性好、对计算机功能要求相对低,PGP。

- AES算法:高级加密标准,又称Rijndael加密法,是美国政府采用的一种区块加密标准。

4.2 非对称加密算法

- 加密速度慢

所谓公钥密码体质,即加密密钥和解密密钥是不同的密码体质,在公钥密码体质中,加密密钥PK(public key,即公钥)是向公众公开的,而解密密钥SK(secret key,即私钥)则需要保密。加密算法E和解密算法D也都是公开的。

- 常见非对称密钥加密算法

- RSA体质:是一种基于数论中的大数分解问题的体质。2048位(或1024位)密钥、计算量极大、难破解。

- Elgamal:基于有限域上离散对数问题的公钥密码体质,有较好的安全性,同一明文在不同时刻会产生不同的密文。

- ECC:椭圆曲线算法

4.3 以下关于利用三重DES进行加密的说法,(C)是正确的。

A. 三重DES的密钥长度是56位。

B. 三重DES使用三个不同的密钥进行三次加密。

C. 三重DES的安全性高于DES。

D. 三重DES的加密速度比DES加密速度快。

4.4 RSA密码

4.4.1 RSA的加密和解密

- 参数定义和密钥生成。

- 选两个大素数p和q(保密);

- 计算 $n = p \times q$ , $\varphi (n) = (p - 1) \times (q - 1)$ ;(n公开, $\varphi (n)$ 保密);

- 选一整数e,满足 $1 < e < \varphi (n)$ ,且 $gcd(\varphi (n) , e) = 1$ (e公开,gcd表示求最大公约数);

- 计算d,满足 $d \times e \equiv 1 % \varphi (n)$ (保密, $\equiv$ 表示同余);

- 公钥:(n, e),私钥:d;

- 加密算法: $c \equiv m^e % n$ (%是求余数运算);

- 解密算法: $m \equiv c^d % n$ ;

4.5 例题

在RSA算法中,已知两个质数分别为11和13,则下面的选项中,可称为公钥的是(B),对应的私钥是(C)。

A. (143, 3)

B. (143, 7)

C. (143, 25)

D. (143, 149)

A. (143, 77)

B. (143, 91)

C. (143, 103)

D. (143, 120)

分析过程:

- 计算p和q: 由 $p = 11, q = 13$ ,得出 $n = 11 \times 13 = 143$ ;

- $\varphi (n) = (p - 1) \times (q - 1) = 10 \times 12 = 120$ ;

- 选择整数e时,e应满足条件: $1 < e < \varphi (n)$ ,且 $gcd(\varphi (n), e) = 1$ ,备选答案中只有7符合,所以公钥是:(143,7);

- 计算d,使 $d \times e % (p - 1) \times (q - 1) = 1$ ,经过计算得到(143, 103)即为私钥;

公钥:(143, 7)

私钥:(143, 103)

加密过程: $2^7 % 143 = 128$

解密过程: $128^103 % 143 = 2$

在RAS算法中,已知两个质数分别为5和11,在下面的选项中,可成为公钥的是(C),对应的私钥是(B)。

A. (55, 4)

B. (55, 6)

C. (55, 7)

D. (55, 8)

A. (55, 12)

B. (55, 23)

C. (55, 31)

D. (55, 47)

解题思路:

- 题目中给出了两个指数 $p = 5, q = 11$ ;

- 计算 $n = p \times q = 5 \times 11 = 55$ ;

- 计算 $m = (p - 1) \times (q - 1) = 4 \times 10 = 40$ ;

- 寻找一个与m互质的数e,且满足 $1 < e < m$ 。结合题目,取 $e = 7$ ;

- 寻找一个数d,使其满足 $(e \times d) % m = 1$ ;结合题目,取 $d = 23$ ,满足 $(7 \times 23) % 40 = 1$ ;

- 得出公钥(n, e),即(55, 7),私钥(n, d),即(55, 23);

5 数字签名与消息摘要

5.1 认证-基本概念

在网络的应用中,鉴别是网络安全中的一个很重要的问题,认证和加密并不相同。认证是要验证通信的双方的确是自己所要通信的对象,而不是其他的冒充者。

- 一种则是实体认证,是识别通信对方的身份,防止假冒。(数字签名)

- 另一种是消息认证,即所收到的报文的确是报文发送者所发送的,而不是其他人伪造的或篡改的。(报文摘要)

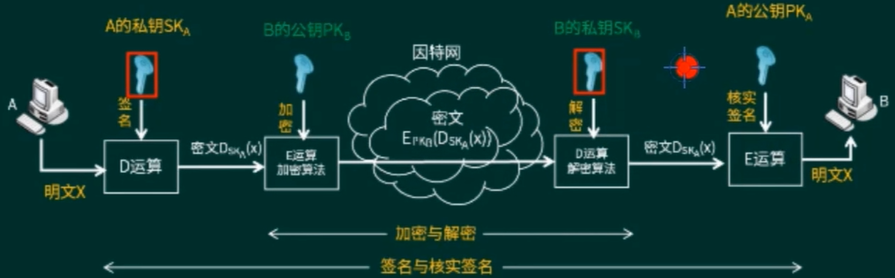

5.2 数字签名的实现

- 为了进行签名:

- A用其私钥 $SK_A$ 对报文X进行D运算,从而得到了某种不可读的密文。

- A把经过D运算得到的密文传送给B。

- B为了核实签名,用A的公钥 $PK_A$ 进行E运算,还原出明文X。

- 上述过程仅对报文进行了签名。对报文X本身却未保密。因为截获到密文 $D_SK_A(X)$ ,并知道发送者身份的任何人,都可以获得发送者的公钥 $PK_A$ ,因而能知道报文的内容。

5.3 具有保密性的数字签名

5.4 消息摘要

对很长的报文进行数字签名会使计算机增加很大的负担(需要进行很长时间的运算),因此,我们传送不需要加密的报文时,应当使接收者能用很简单的方法鉴别报文的真伪。

- 报文摘要(信息摘要)是进行报文认证的简单方法;

- 常用的算法有MD5(消息摘要算法),SHA(安全散列算法)等,市场上广泛使用的MD5,SHA算法的散列值分别为128和160位,由于SHA通常采用的密钥长度较长,因此安全性高于MD5,但计算起来要慢写。

5.4.1 消息摘要算法

消息摘要是主要的数字签名算法,它利用散列(Hash)函数(哈希函数、杂凑函数)进行数据的加密。

- 单向Hash函数提供了这样一种计算过程:输入一个长度不固定的字符串,返回一串定长的字符串,这个返回的字符串称为消息摘要,也称为Hash值或散列值。

特点

- 首先,在某一特定时间内,无法查找经Hash操作后生成特定Hash值的原消息;

- 其次,无法查找两个经Hash操作后生成相同Hash值的不同消息;

- 这样,在数字签名中就可以解决验证签名、用户身份认证和不可抵赖性的问题;

5.4.2 消息摘要的实现

优点:仅对短得多的定长报文摘要H进行数字签名要比对整个长报文进行数字签名要简单得多,所以耗费的计算资源也要小得多。

5.4.3 例题

利用报文摘要算法生成报文摘要的目的是(D)。

A. 验证通信对方的身份,防止假冒。

B. 对传输数据进行加密,防止数据被窃听。

C. 防止发送方否认发送过的数据。

D. 防止发送的报文被篡改。

6 数字信封

对原文信息采用对称密钥K进行加密,在利用非对称密钥加密传递对称密钥。

6.1 例题

- 数字信封(C)。

A. 使用非对称密钥加密算法加密邮件正文;

B. 使用RSA算法对邮件正文生成摘要;

C. 使用接收方的公钥加密会话密钥;

D. 使用发送方的私钥加密会话密钥;

- 在密码学中,单向Hash函数具有(C)所描述的特性。

A. 对输入的长度不固定的字符串,返回一串不同长度的字符串;

B. 不仅可以用于生产信息摘要,还可以用于加密短信;

C. 在某一特定时间内,无法查找经过Hash操作后生成特定Hash值的原报文;

D. 不能运用Hash解决验证签名、用户身份认证和不可抵赖性问题;

- 公司总部与部分之间需要传输大量数据,在保障数据安全的同时又兼顾密钥算法效率,最合适的加密算法是(A)。

A. RC-5

B. RSA

C. ECC

D. MD5

- 请依据已学习的加密技术,以及信息摘要,数字签名技术解决以下问题:

请设计一个安全邮件传输系统,要求:

该邮件以加密方式传输,邮件最大附件内容可达500MB,发送者不可抵赖,若邮件被第三方截获,第三方无法篡改。

解题思路:

7 PKI

- CA

- 数字证书

- 证书实现的安全保证

- 机密性

- 不可否认性

- 完整性

- 鉴别

数字证书的格式遵循X.509国际标准,主要内容包括:

- 版本号

- 序列号

- 签名算法

- 发行者

- 有效期

- 主体名

- 公钥:有效的公钥及其使用方法

- 发行者ID

- 主体ID

- 扩展域

- 认证机构的签名:用CA私钥对证书的签名

7.1 数字证书应用过程

7.2 例题

用户A从CA获得用户B的数字证书,并利用(C)验证数字证书的真实性。

A. B的公钥

B. B的私钥

C. CA的公钥

D. CA的私钥

8 防火墙技术

- 屏蔽路由器:可以限制某些IP地址的访问;

- 双穴主机:可以对数据内容解析,对内容进行限制;

防火墙不具有杀毒功能,一般和杀毒软件配合使用。

8.1 例题

防火墙通常分为内网、外网和DMZ三个区域,按照受保护程度,从高到低正确的排列次序为(D)。

A. 内网、外网和DMZ

B. 外网、内网和DMZ

C. DMZ、内网和外网

D. 内网、DMZ和外网

9 入侵检测系统

功能。

- 实现监视网络上正在进行通信的数据流,分析网络通信反映连接状态;

- 通过内置已知网络攻击模式数据库,查询网络事件,进行相应的响应;

- 能够根据所发生的网络安全事件,启用配置好的报警 方式;

- 提供网络数据流量统计功能,为事后分析提供依据;

- 默认预设了很多的网络安全事件,保障客户基本的安全需要;

- 提供了全面的内容回复,支持多种常用协议;

- 提供黑名单快速查看功能;

- 支持分布式结构;

10 计算机病毒

- 病毒 破坏者:潜伏性、传染性、隐蔽性、破坏性、多样性、条件触发性。

- 木马 盗窃者:不产生图标、伪装成“系统服务”的方式、自动运行、具备自动恢复、能自动开启端口,简历网络连接。

10.1 常见计算机病毒与木马

- 系统病毒(前缀:Win32、PE、W32,如:KCOM-Win32.KCOM)

- 蠕虫病毒(如:恶鹰-Worm.BBeagle)

- 蠕虫病毒是一种常见的计算机病毒。它是利用网络进行复制和传播,传染途径是通过网络和电子邮件。最初的蠕虫病毒定义是因为在DOS环境下,病毒发作时会在屏幕上出现一条类似虫子的东西,胡乱吞吃屏幕上的字母并将其改形。

- 木马病毒、黑客病毒(如:QQ消息尾巴木马——Trojan.QQ3344)

- 脚本病毒(如:红色代码——Script.Redlof)

- 宏病毒(如:美丽莎——Macro.Melissa)

- 后门病毒(如:灰鸽子——Backdoor.Win32.Huigezi)

- 病毒种植程序病毒(冰河播种者——Dropper.BingHe2.2C)

- 破坏性程序病毒(杀手命令——Harm.Command.Killer)

- 玩笑病毒(如:女鬼——Joke.Girl ghost)

- 捆绑机病毒(如:捆绑QQ——Binder.QQPass.QQBin)

10.2 例题

计算机感染特洛伊木马后的典型现象是(B)

A. 程序异常退出

B. 有未知程序试图建立网络连接

C. 邮箱被垃圾邮件填满

D. Windows系统黑屏

10.3 常见防病毒软件

- Symantec

- 瑞星

- ESET NOD32

- McAfee

- 金山毒霸

- 江民KV

- 卡巴斯基

10.4 网络安全协议

10.4.1 因特网使用的网络安全协议

应用层安全协议。

- HTTPS:端口号443,HTTP + SSL

- PGP:优良的保密协议,电子邮件事实标准,是一个基于IDEA的邮件加密软件,可以用它对邮件保密以防止非授权者阅读,它还能对邮件加上数字签名,从而使收信任可以确信邮件发送者。

传输层安全协议。

- SSL:安全套接子层,用于在Internet上传送机密文件,SSL协议由握手协议、记录协议和警报协议组成。

- TLS:安全传输层协议,用于在两个通信应用程序之间提供保密性和数据完整性。

- SET:安全电子交易协议,是信用卡网上交易的国际标准,是指为了实现更加完善的即时电子支付应运而生的,具有保证交易数据的完整性,交易的不可抵赖性等。

网络层安全协议。

- IPsec:IP安全协议,是一个工业标准网络安全协议,为IP网络通信提供透明的安全服务,保护TCP/IP通信免遭窃听和篡改,可以有效抵御网络攻击。

- 防火墙:作为一种访问控制技术,通过严格控制进出网络边界的分组,禁止任何不必要的通信,从而减少潜在入侵的可能,尽可能降低这类安全威胁所带来的安全风险。

数据链路层协议。

- 链路加密:使用链路加密装置能为某链路上的所有报文提供传输服务。接收方是传送路径上的各台节点机,信息在每台节点机内都要被解密和再加密,依次进行,直至到达目的地。

- PPTP:点对点隧道协议,是一种支持多协议虚拟专用网络的网络技术,它工作在第二层。通过该协议,远程用户能够通过操作系统以及其他装有点对点协议的系统安全访问公司网络,并能拨号连入本地ISP,通过Internet安全链接到公司网络。

- L2TP:第二层隧道协议,是一种虚拟隧道协议,通常用于虚拟专用网。

10.4.2 例题

传输经过SSL加密的网页所采用的协议是(B)。

A. HTTP

B. HTTPS

C. S-HTTP

D. HTTP-S

11 总结

&mesp; 本章节着重考查完全性基础知识,考查形式主要是在上午的选择题中,主要需要掌握两类密码体质的相关概念,以及网络安全协议的相关概念。复习时注意对相关概念的联系并区别记忆。

2.1 例题

下列行为中,()属于被动攻击行为。

A. 伪造

B. 窃听

C. DDOS攻击

D. 篡改信息

3 网络安全的内容

- 保密性:为用户提供完全可靠的保密通信是计算机网络安全最为重要的内容。

- 网络的保密机制也是许多其他安全机制的基础,例如:访问控制中登录口令的设计、安全通信协议的设计,以及数字签名的设计等。

- 安全协议的设计:主要是针对具体的攻击(如假冒)设计安全的通讯协议。

- 一种是用形式化方法来证明,另一种是用经验来分析协议的安全性。

- 访问控制:也叫做存取控制或接入控制,必须对接如网络的权限加以控制,并规定每个用户的接入权限。

4 数据加密算法

4.1 对称加密算法

- 加密强度不高,但效率高;

- 密钥分发困难。

常见对称密钥加密算法。

- 数据加密标准DES:替换 + 移位、56位密钥、64位数据块、速度快、密钥易产生;

- 3DES(三重DES):两个56位的密钥K1、K2。加密:K1加密 -> K2解密 -> K1加密。解密:K1解密 -> K2加密 -> K1解密。

- RC-5:流加密算法,RSA数据安全公司的很多产品都使用了RC-5.

- IDEA算法:128位密钥、64位数据块、比DES的加密性好、对计算机功能要求相对低,PGP。

- AES算法:高级加密标准,又称Rijndael加密法,是美国政府采用的一种区块加密标准。

4.2 非对称加密算法

- 加密速度慢

第五章——安全性基础知识

前言:

计算机第五章节主要知识点。

1 知识点介绍

- 计算机系统安全概述;

- 信息安全基础;

- 网络安全协议;

2 网络攻击

- 被动攻击:指攻击者从网络上窃听他人的通信内容。通常把这类攻击称为接活。

- 流量分析:是通过持续检测现有网络中的流量变化或者变化趋势,从而得到相应信息的一种被动攻击方式。

- 主动攻击:是指通过一系列的方法,主动地获取向被攻击对象实施破坏的一种攻击方式。

- 篡改:攻击者故意篡改网络上传送的报文。也包括彻底中断传送的报文。

- 恶意程序:种类繁多,威胁较大的有:计算机病毒、计算机蠕虫、特洛伊木马、逻辑炸弹。

- 拒绝服务:指攻击者向因特网上的某个服务器不停地发送大量分组,使因特网或服务器无法提供正常服务。如:Dos,DDos。

2.1 例题

下列行为中,()属于被动攻击行为。

A. 伪造

B. 窃听

C. DDOS攻击

D. 篡改信息

3 网络安全的内容

- 保密性:为用户提供完全可靠的保密通信是计算机网络安全最为重要的内容。

- 网络的保密机制也是许多其他安全机制的基础,例如:访问控制中登录口令的设计、安全通信协议的设计,以及数字签名的设计等。

- 安全协议的设计:主要是针对具体的攻击(如假冒)设计安全的通讯协议。

- 一种是用形式化方法来证明,另一种是用经验来分析协议的安全性。

- 访问控制:也叫做存取控制或接入控制,必须对接如网络的权限加以控制,并规定每个用户的接入权限。

4 数据加密算法

4.1 对称加密算法

- 加密强度不高,但效率高;

- 密钥分发困难。

常见对称密钥加密算法。

- 数据加密标准DES:替换 + 移位、56位密钥、64位数据块、速度快、密钥易产生;

- 3DES(三重DES):两个56位的密钥K1、K2。加密:K1加密 -> K2解密 -> K1加密。解密:K1解密 -> K2加密 -> K1解密。

- RC-5:流加密算法,RSA数据安全公司的很多产品都使用了RC-5.

- IDEA算法:128位密钥、64位数据块、比DES的加密性好、对计算机功能要求相对低,PGP。

- AES算法:高级加密标准,又称Rijndael加密法,是美国政府采用的一种区块加密标准。

4.2 非对称加密算法

- 加密速度慢

所谓公钥密码体质,即加密密钥和解密密钥是不同的密码体质,在公钥密码体质中,加密密钥PK(public key,即公钥)是向公众公开的,而解密密钥SK(secret key,即私钥)则需要保密。加密算法E和解密算法D也都是公开的。

- 常见非对称密钥加密算法

- RSA体质:是一种基于数论中的大数分解问题的体质。2048位(或1024位)密钥、计算量极大、难破解。

- Elgamal:基于有限域上离散对数问题的公钥密码体质,有较好的安全性,同一明文在不同时刻会产生不同的密文。

- ECC:椭圆曲线算法

4.3 以下关于利用三重DES进行加密的说法,(C)是正确的。

A. 三重DES的密钥长度是56位。

B. 三重DES使用三个不同的密钥进行三次加密。

C. 三重DES的安全性高于DES。

D. 三重DES的加密速度比DES加密速度快。

4.4 RSA密码

4.4.1 RSA的加密和解密

- 参数定义和密钥生成。

- 选两个大素数p和q(保密);

- 计算 $n = p \times q$ , $\varphi (n) = (p - 1) \times (q - 1)$ ;(n公开, $\varphi (n)$ 保密);

- 选一整数e,满足 $1 < e < \varphi (n)$ ,且 $gcd(\varphi (n) , e) = 1$ (e公开,gcd表示求最大公约数);

- 计算d,满足 $d \times e \equiv 1 % \varphi (n)$ (保密, $\equiv$ 表示同余);

- 公钥:(n, e),私钥:d;

- 加密算法: $c \equiv m^e % n$ (%是求余数运算);

- 解密算法: $m \equiv c^d % n$ ;

4.5 例题

在RSA算法中,已知两个质数分别为11和13,则下面的选项中,可称为公钥的是(B),对应的私钥是(C)。

A. (143, 3)

B. (143, 7)

C. (143, 25)

D. (143, 149)

A. (143, 77)

B. (143, 91)

C. (143, 103)

D. (143, 120)

分析过程:

- 计算p和q: 由 $p = 11, q = 13$ ,得出 $n = 11 \times 13 = 143$ ;

- $\varphi (n) = (p - 1) \times (q - 1) = 10 \times 12 = 120$ ;

- 选择整数e时,e应满足条件: $1 < e < \varphi (n)$ ,且 $gcd(\varphi (n), e) = 1$ ,备选答案中只有7符合,所以公钥是:(143,7);

- 计算d,使 $d \times e % (p - 1) \times (q - 1) = 1$ ,经过计算得到(143, 103)即为私钥;

公钥:(143, 7)

私钥:(143, 103)

加密过程: $2^7 % 143 = 128$

解密过程: $128^103 % 143 = 2$

在RAS算法中,已知两个质数分别为5和11,在下面的选项中,可成为公钥的是(C),对应的私钥是(B)。

A. (55, 4)

B. (55, 6)

C. (55, 7)

D. (55, 8)

A. (55, 12)

B. (55, 23)

C. (55, 31)

D. (55, 47)

解题思路:

- 题目中给出了两个指数 $p = 5, q = 11$ ;

- 计算 $n = p \times q = 5 \times 11 = 55$ ;

- 计算 $m = (p - 1) \times (q - 1) = 4 \times 10 = 40$ ;

- 寻找一个与m互质的数e,且满足 $1 < e < m$ 。结合题目,取 $e = 7$ ;

- 寻找一个数d,使其满足 $(e \times d) % m = 1$ ;结合题目,取 $d = 23$ ,满足 $(7 \times 23) % 40 = 1$ ;

- 得出公钥(n, e),即(55, 7),私钥(n, d),即(55, 23);

5 数字签名与消息摘要

5.1 认证-基本概念

在网络的应用中,鉴别是网络安全中的一个很重要的问题,认证和加密并不相同。认证是要验证通信的双方的确是自己所要通信的对象,而不是其他的冒充者。

- 一种则是实体认证,是识别通信对方的身份,防止假冒。(数字签名)

- 另一种是消息认证,即所收到的报文的确是报文发送者所发送的,而不是其他人伪造的或篡改的。(报文摘要)

5.2 数字签名的实现

- 为了进行签名:

- A用其私钥 $SK_A$ 对报文X进行D运算,从而得到了某种不可读的密文。

- A把经过D运算得到的密文传送给B。

- B为了核实签名,用A的公钥 $PK_A$ 进行E运算,还原出明文X。

- 上述过程仅对报文进行了签名。对报文X本身却未保密。因为截获到密文 $D_SK_A(X)$ ,并知道发送者身份的任何人,都可以获得发送者的公钥 $PK_A$ ,因而能知道报文的内容。

5.3 具有保密性的数字签名

5.4 消息摘要

对很长的报文进行数字签名会使计算机增加很大的负担(需要进行很长时间的运算),因此,我们传送不需要加密的报文时,应当使接收者能用很简单的方法鉴别报文的真伪。

- 报文摘要(信息摘要)是进行报文认证的简单方法;

- 常用的算法有MD5(消息摘要算法),SHA(安全散列算法)等,市场上广泛使用的MD5,SHA算法的散列值分别为128和160位,由于SHA通常采用的密钥长度较长,因此安全性高于MD5,但计算起来要慢写。

5.4.1 消息摘要算法

消息摘要是主要的数字签名算法,它利用散列(Hash)函数(哈希函数、杂凑函数)进行数据的加密。

- 单向Hash函数提供了这样一种计算过程:输入一个长度不固定的字符串,返回一串定长的字符串,这个返回的字符串称为消息摘要,也称为Hash值或散列值。

特点

- 首先,在某一特定时间内,无法查找经Hash操作后生成特定Hash值的原消息;

- 其次,无法查找两个经Hash操作后生成相同Hash值的不同消息;

- 这样,在数字签名中就可以解决验证签名、用户身份认证和不可抵赖性的问题;

5.4.2 消息摘要的实现

优点:仅对短得多的定长报文摘要H进行数字签名要比对整个长报文进行数字签名要简单得多,所以耗费的计算资源也要小得多。

5.4.3 例题

利用报文摘要算法生成报文摘要的目的是(D)。

A. 验证通信对方的身份,防止假冒。

B. 对传输数据进行加密,防止数据被窃听。

C. 防止发送方否认发送过的数据。

D. 防止发送的报文被篡改。

6 数字信封

对原文信息采用对称密钥K进行加密,在利用非对称密钥加密传递对称密钥。

6.1 例题

- 数字信封(C)。

A. 使用非对称密钥加密算法加密邮件正文;

B. 使用RSA算法对邮件正文生成摘要;

C. 使用接收方的公钥加密会话密钥;

D. 使用发送方的私钥加密会话密钥;

- 在密码学中,单向Hash函数具有(C)所描述的特性。

A. 对输入的长度不固定的字符串,返回一串不同长度的字符串;

B. 不仅可以用于生产信息摘要,还可以用于加密短信;

C. 在某一特定时间内,无法查找经过Hash操作后生成特定Hash值的原报文;

D. 不能运用Hash解决验证签名、用户身份认证和不可抵赖性问题;

- 公司总部与部分之间需要传输大量数据,在保障数据安全的同时又兼顾密钥算法效率,最合适的加密算法是(A)。

A. RC-5

B. RSA

C. ECC

D. MD5

- 请依据已学习的加密技术,以及信息摘要,数字签名技术解决以下问题:

请设计一个安全邮件传输系统,要求:

该邮件以加密方式传输,邮件最大附件内容可达500MB,发送者不可抵赖,若邮件被第三方截获,第三方无法篡改。

解题思路:

7 PKI

- CA

- 数字证书

- 证书实现的安全保证

- 机密性

- 不可否认性

- 完整性

- 鉴别

数字证书的格式遵循X.509国际标准,主要内容包括:

- 版本号

- 序列号

- 签名算法

- 发行者

- 有效期

- 主体名

- 公钥:有效的公钥及其使用方法

- 发行者ID

- 主体ID

- 扩展域

- 认证机构的签名:用CA私钥对证书的签名

7.1 数字证书应用过程

7.2 例题

用户A从CA获得用户B的数字证书,并利用(C)验证数字证书的真实性。

A. B的公钥

B. B的私钥

C. CA的公钥

D. CA的私钥

8 防火墙技术

- 屏蔽路由器:可以限制某些IP地址的访问;

- 双穴主机:可以对数据内容解析,对内容进行限制;

防火墙不具有杀毒功能,一般和杀毒软件配合使用。

8.1 例题

防火墙通常分为内网、外网和DMZ三个区域,按照受保护程度,从高到低正确的排列次序为(D)。

A. 内网、外网和DMZ

B. 外网、内网和DMZ

C. DMZ、内网和外网

D. 内网、DMZ和外网

9 入侵检测系统

功能。

- 实现监视网络上正在进行通信的数据流,分析网络通信反映连接状态;

- 通过内置已知网络攻击模式数据库,查询网络事件,进行相应的响应;

- 能够根据所发生的网络安全事件,启用配置好的报警 方式;

- 提供网络数据流量统计功能,为事后分析提供依据;

- 默认预设了很多的网络安全事件,保障客户基本的安全需要;

- 提供了全面的内容回复,支持多种常用协议;

- 提供黑名单快速查看功能;

- 支持分布式结构;

10 计算机病毒

- 病毒 破坏者:潜伏性、传染性、隐蔽性、破坏性、多样性、条件触发性。

- 木马 盗窃者:不产生图标、伪装成“系统服务”的方式、自动运行、具备自动恢复、能自动开启端口,简历网络连接。

10.1 常见计算机病毒与木马

- 系统病毒(前缀:Win32、PE、W32,如:KCOM-Win32.KCOM)

- 蠕虫病毒(如:恶鹰-Worm.BBeagle)

- 蠕虫病毒是一种常见的计算机病毒。它是利用网络进行复制和传播,传染途径是通过网络和电子邮件。最初的蠕虫病毒定义是因为在DOS环境下,病毒发作时会在屏幕上出现一条类似虫子的东西,胡乱吞吃屏幕上的字母并将其改形。

- 木马病毒、黑客病毒(如:QQ消息尾巴木马——Trojan.QQ3344)

- 脚本病毒(如:红色代码——Script.Redlof)

- 宏病毒(如:美丽莎——Macro.Melissa)

- 后门病毒(如:灰鸽子——Backdoor.Win32.Huigezi)

- 病毒种植程序病毒(冰河播种者——Dropper.BingHe2.2C)

- 破坏性程序病毒(杀手命令——Harm.Command.Killer)

- 玩笑病毒(如:女鬼——Joke.Girl ghost)

- 捆绑机病毒(如:捆绑QQ——Binder.QQPass.QQBin)

10.2 例题

计算机感染特洛伊木马后的典型现象是(B)

A. 程序异常退出

B. 有未知程序试图建立网络连接

C. 邮箱被垃圾邮件填满

D. Windows系统黑屏

10.3 常见防病毒软件

- Symantec

- 瑞星

- ESET NOD32

- McAfee

- 金山毒霸

- 江民KV

- 卡巴斯基

10.4 网络安全协议

10.4.1 因特网使用的网络安全协议

应用层安全协议。

- HTTPS:端口号443,HTTP + SSL

- PGP:优良的保密协议,电子邮件事实标准,是一个基于IDEA的邮件加密软件,可以用它对邮件保密以防止非授权者阅读,它还能对邮件加上数字签名,从而使收信任可以确信邮件发送者。

传输层安全协议。

- SSL:安全套接子层,用于在Internet上传送机密文件,SSL协议由握手协议、记录协议和警报协议组成。

- TLS:安全传输层协议,用于在两个通信应用程序之间提供保密性和数据完整性。

- SET:安全电子交易协议,是信用卡网上交易的国际标准,是指为了实现更加完善的即时电子支付应运而生的,具有保证交易数据的完整性,交易的不可抵赖性等。

网络层安全协议。

- IPsec:IP安全协议,是一个工业标准网络安全协议,为IP网络通信提供透明的安全服务,保护TCP/IP通信免遭窃听和篡改,可以有效抵御网络攻击。

- 防火墙:作为一种访问控制技术,通过严格控制进出网络边界的分组,禁止任何不必要的通信,从而减少潜在入侵的可能,尽可能降低这类安全威胁所带来的安全风险。

数据链路层协议。

- 链路加密:使用链路加密装置能为某链路上的所有报文提供传输服务。接收方是传送路径上的各台节点机,信息在每台节点机内都要被解密和再加密,依次进行,直至到达目的地。

- PPTP:点对点隧道协议,是一种支持多协议虚拟专用网络的网络技术,它工作在第二层。通过该协议,远程用户能够通过操作系统以及其他装有点对点协议的系统安全访问公司网络,并能拨号连入本地ISP,通过Internet安全链接到公司网络。

- L2TP:第二层隧道协议,是一种虚拟隧道协议,通常用于虚拟专用网。

10.4.2 例题

传输经过SSL加密的网页所采用的协议是(B)。

A. HTTP

B. HTTPS

C. S-HTTP

D. HTTP-S

11 总结

&mesp; 本章节着重考查完全性基础知识,考查形式主要是在上午的选择题中,主要需要掌握两类密码体质的相关概念,以及网络安全协议的相关概念。复习时注意对相关概念的联系并区别记忆。

所谓公钥密码体质,即加密密钥和解密密钥是不同的密码体质,在公钥密码体质中,加密密钥PK(public key,即公钥)是向公众公开的,而解密密钥SK(secret key,即私钥)则需要保密。加密算法E和解密算法D也都是公开的。

- 常见非对称密钥加密算法

- RSA体质:是一种基于数论中的大数分解问题的体质。2048位(或1024位)密钥、计算量极大、难破解。

- Elgamal:基于有限域上离散对数问题的公钥密码体质,有较好的安全性,同一明文在不同时刻会产生不同的密文。

- ECC:椭圆曲线算法

4.3 以下关于利用三重DES进行加密的说法,(C)是正确的。

A. 三重DES的密钥长度是56位。

B. 三重DES使用三个不同的密钥进行三次加密。

C. 三重DES的安全性高于DES。

D. 三重DES的加密速度比DES加密速度快。

4.4 RSA密码

4.4.1 RSA的加密和解密

- 参数定义和密钥生成。

- 选两个大素数p和q(保密);

- 计算 $n = p \times q$ , $\varphi (n) = (p - 1) \times (q - 1)$ ;(n公开, $\varphi (n)$ 保密);

- 选一整数e,满足 $1 < e < \varphi (n)$ ,且 $gcd(\varphi (n) , e) = 1$ (e公开,gcd表示求最大公约数);

- 计算d,满足 $d \times e \equiv 1 % \varphi (n)$ (保密, $\equiv$ 表示同余);

- 公钥:(n, e),私钥:d;

- 加密算法: $c \equiv m^e % n$ (%是求余数运算);

- 解密算法: $m \equiv c^d % n$ ;

4.5 例题

在RSA算法中,已知两个质数分别为11和13,则下面的选项中,可称为公钥的是(B),对应的私钥是(C)。

A. (143, 3)

B. (143, 7)

C. (143, 25)

D. (143, 149)

A. (143, 77)

B. (143, 91)

C. (143, 103)

D. (143, 120)

分析过程:

- 计算p和q: 由 $p = 11, q = 13$ ,得出 $n = 11 \times 13 = 143$ ;

- $\varphi (n) = (p - 1) \times (q - 1) = 10 \times 12 = 120$ ;

- 选择整数e时,e应满足条件: $1 < e < \varphi (n)$ ,且 $gcd(\varphi (n), e) = 1$ ,备选答案中只有7符合,所以公钥是:(143,7);

- 计算d,使 $d \times e % (p - 1) \times (q - 1) = 1$ ,经过计算得到(143, 103)即为私钥;

公钥:(143, 7)

私钥:(143, 103)

加密过程: $2^7 % 143 = 128$

解密过程: $128^103 % 143 = 2$

在RAS算法中,已知两个质数分别为5和11,在下面的选项中,可成为公钥的是(C),对应的私钥是(B)。

A. (55, 4)

B. (55, 6)

C. (55, 7)

D. (55, 8)

A. (55, 12)

B. (55, 23)

C. (55, 31)

D. (55, 47)

解题思路:

- 题目中给出了两个指数 $p = 5, q = 11$ ;

- 计算 $n = p \times q = 5 \times 11 = 55$ ;

- 计算 $m = (p - 1) \times (q - 1) = 4 \times 10 = 40$ ;

- 寻找一个与m互质的数e,且满足 $1 < e < m$ 。结合题目,取 $e = 7$ ;

- 寻找一个数d,使其满足 $(e \times d) % m = 1$ ;结合题目,取 $d = 23$ ,满足 $(7 \times 23) % 40 = 1$ ;

- 得出公钥(n, e),即(55, 7),私钥(n, d),即(55, 23);

5 数字签名与消息摘要

5.1 认证-基本概念

在网络的应用中,鉴别是网络安全中的一个很重要的问题,认证和加密并不相同。认证是要验证通信的双方的确是自己所要通信的对象,而不是其他的冒充者。

- 一种则是实体认证,是识别通信对方的身份,防止假冒。(数字签名)

- 另一种是消息认证,即所收到的报文的确是报文发送者所发送的,而不是其他人伪造的或篡改的。(报文摘要)

5.2 数字签名的实现

- 为了进行签名:

- A用其私钥 $SK_A$ 对报文X进行D运算,从而得到了某种不可读的密文。

- A把经过D运算得到的密文传送给B。

- B为了核实签名,用A的公钥 $PK_A$ 进行E运算,还原出明文X。

- 上述过程仅对报文进行了签名。对报文X本身却未保密。因为截获到密文 $D_SK_A(X)$ ,并知道发送者身份的任何人,都可以获得发送者的公钥 $PK_A$ ,因而能知道报文的内容。

第五章——安全性基础知识

前言:

计算机第五章节主要知识点。

1 知识点介绍

- 计算机系统安全概述;

- 信息安全基础;

- 网络安全协议;

2 网络攻击

- 被动攻击:指攻击者从网络上窃听他人的通信内容。通常把这类攻击称为接活。

- 流量分析:是通过持续检测现有网络中的流量变化或者变化趋势,从而得到相应信息的一种被动攻击方式。

- 主动攻击:是指通过一系列的方法,主动地获取向被攻击对象实施破坏的一种攻击方式。

- 篡改:攻击者故意篡改网络上传送的报文。也包括彻底中断传送的报文。

- 恶意程序:种类繁多,威胁较大的有:计算机病毒、计算机蠕虫、特洛伊木马、逻辑炸弹。

- 拒绝服务:指攻击者向因特网上的某个服务器不停地发送大量分组,使因特网或服务器无法提供正常服务。如:Dos,DDos。

2.1 例题

下列行为中,()属于被动攻击行为。

A. 伪造

B. 窃听

C. DDOS攻击

D. 篡改信息

3 网络安全的内容

- 保密性:为用户提供完全可靠的保密通信是计算机网络安全最为重要的内容。

- 网络的保密机制也是许多其他安全机制的基础,例如:访问控制中登录口令的设计、安全通信协议的设计,以及数字签名的设计等。

- 安全协议的设计:主要是针对具体的攻击(如假冒)设计安全的通讯协议。

- 一种是用形式化方法来证明,另一种是用经验来分析协议的安全性。

- 访问控制:也叫做存取控制或接入控制,必须对接如网络的权限加以控制,并规定每个用户的接入权限。

4 数据加密算法

4.1 对称加密算法

- 加密强度不高,但效率高;

- 密钥分发困难。

常见对称密钥加密算法。

- 数据加密标准DES:替换 + 移位、56位密钥、64位数据块、速度快、密钥易产生;

- 3DES(三重DES):两个56位的密钥K1、K2。加密:K1加密 -> K2解密 -> K1加密。解密:K1解密 -> K2加密 -> K1解密。

- RC-5:流加密算法,RSA数据安全公司的很多产品都使用了RC-5.

- IDEA算法:128位密钥、64位数据块、比DES的加密性好、对计算机功能要求相对低,PGP。

- AES算法:高级加密标准,又称Rijndael加密法,是美国政府采用的一种区块加密标准。

4.2 非对称加密算法

- 加密速度慢

所谓公钥密码体质,即加密密钥和解密密钥是不同的密码体质,在公钥密码体质中,加密密钥PK(public key,即公钥)是向公众公开的,而解密密钥SK(secret key,即私钥)则需要保密。加密算法E和解密算法D也都是公开的。

- 常见非对称密钥加密算法

- RSA体质:是一种基于数论中的大数分解问题的体质。2048位(或1024位)密钥、计算量极大、难破解。

- Elgamal:基于有限域上离散对数问题的公钥密码体质,有较好的安全性,同一明文在不同时刻会产生不同的密文。

- ECC:椭圆曲线算法

4.3 以下关于利用三重DES进行加密的说法,(C)是正确的。

A. 三重DES的密钥长度是56位。

B. 三重DES使用三个不同的密钥进行三次加密。

C. 三重DES的安全性高于DES。

D. 三重DES的加密速度比DES加密速度快。

4.4 RSA密码

4.4.1 RSA的加密和解密

- 参数定义和密钥生成。

- 选两个大素数p和q(保密);

- 计算 $n = p \times q$ , $\varphi (n) = (p - 1) \times (q - 1)$ ;(n公开, $\varphi (n)$ 保密);

- 选一整数e,满足 $1 < e < \varphi (n)$ ,且 $gcd(\varphi (n) , e) = 1$ (e公开,gcd表示求最大公约数);

- 计算d,满足 $d \times e \equiv 1 % \varphi (n)$ (保密, $\equiv$ 表示同余);

- 公钥:(n, e),私钥:d;

- 加密算法: $c \equiv m^e % n$ (%是求余数运算);

- 解密算法: $m \equiv c^d % n$ ;

4.5 例题

在RSA算法中,已知两个质数分别为11和13,则下面的选项中,可称为公钥的是(B),对应的私钥是(C)。

A. (143, 3)

B. (143, 7)

C. (143, 25)

D. (143, 149)

A. (143, 77)

B. (143, 91)

C. (143, 103)

D. (143, 120)

分析过程:

- 计算p和q: 由 $p = 11, q = 13$ ,得出 $n = 11 \times 13 = 143$ ;

- $\varphi (n) = (p - 1) \times (q - 1) = 10 \times 12 = 120$ ;

- 选择整数e时,e应满足条件: $1 < e < \varphi (n)$ ,且 $gcd(\varphi (n), e) = 1$ ,备选答案中只有7符合,所以公钥是:(143,7);

- 计算d,使 $d \times e % (p - 1) \times (q - 1) = 1$ ,经过计算得到(143, 103)即为私钥;

公钥:(143, 7)

私钥:(143, 103)

加密过程: $2^7 % 143 = 128$

解密过程: $128^103 % 143 = 2$

在RAS算法中,已知两个质数分别为5和11,在下面的选项中,可成为公钥的是(C),对应的私钥是(B)。

A. (55, 4)

B. (55, 6)

C. (55, 7)

D. (55, 8)

A. (55, 12)

B. (55, 23)

C. (55, 31)

D. (55, 47)

解题思路:

- 题目中给出了两个指数 $p = 5, q = 11$ ;

- 计算 $n = p \times q = 5 \times 11 = 55$ ;

- 计算 $m = (p - 1) \times (q - 1) = 4 \times 10 = 40$ ;

- 寻找一个与m互质的数e,且满足 $1 < e < m$ 。结合题目,取 $e = 7$ ;

- 寻找一个数d,使其满足 $(e \times d) % m = 1$ ;结合题目,取 $d = 23$ ,满足 $(7 \times 23) % 40 = 1$ ;

- 得出公钥(n, e),即(55, 7),私钥(n, d),即(55, 23);

5 数字签名与消息摘要

5.1 认证-基本概念

在网络的应用中,鉴别是网络安全中的一个很重要的问题,认证和加密并不相同。认证是要验证通信的双方的确是自己所要通信的对象,而不是其他的冒充者。

- 一种则是实体认证,是识别通信对方的身份,防止假冒。(数字签名)

- 另一种是消息认证,即所收到的报文的确是报文发送者所发送的,而不是其他人伪造的或篡改的。(报文摘要)

5.2 数字签名的实现

- 为了进行签名:

- A用其私钥 $SK_A$ 对报文X进行D运算,从而得到了某种不可读的密文。

- A把经过D运算得到的密文传送给B。

- B为了核实签名,用A的公钥 $PK_A$ 进行E运算,还原出明文X。

- 上述过程仅对报文进行了签名。对报文X本身却未保密。因为截获到密文 $D_SK_A(X)$ ,并知道发送者身份的任何人,都可以获得发送者的公钥 $PK_A$ ,因而能知道报文的内容。

5.3 具有保密性的数字签名

5.4 消息摘要

对很长的报文进行数字签名会使计算机增加很大的负担(需要进行很长时间的运算),因此,我们传送不需要加密的报文时,应当使接收者能用很简单的方法鉴别报文的真伪。

- 报文摘要(信息摘要)是进行报文认证的简单方法;

- 常用的算法有MD5(消息摘要算法),SHA(安全散列算法)等,市场上广泛使用的MD5,SHA算法的散列值分别为128和160位,由于SHA通常采用的密钥长度较长,因此安全性高于MD5,但计算起来要慢写。

5.4.1 消息摘要算法

消息摘要是主要的数字签名算法,它利用散列(Hash)函数(哈希函数、杂凑函数)进行数据的加密。

- 单向Hash函数提供了这样一种计算过程:输入一个长度不固定的字符串,返回一串定长的字符串,这个返回的字符串称为消息摘要,也称为Hash值或散列值。

特点

- 首先,在某一特定时间内,无法查找经Hash操作后生成特定Hash值的原消息;

- 其次,无法查找两个经Hash操作后生成相同Hash值的不同消息;

- 这样,在数字签名中就可以解决验证签名、用户身份认证和不可抵赖性的问题;

5.4.2 消息摘要的实现

优点:仅对短得多的定长报文摘要H进行数字签名要比对整个长报文进行数字签名要简单得多,所以耗费的计算资源也要小得多。

5.4.3 例题

利用报文摘要算法生成报文摘要的目的是(D)。

A. 验证通信对方的身份,防止假冒。

B. 对传输数据进行加密,防止数据被窃听。

C. 防止发送方否认发送过的数据。

D. 防止发送的报文被篡改。

6 数字信封

对原文信息采用对称密钥K进行加密,在利用非对称密钥加密传递对称密钥。

6.1 例题

- 数字信封(C)。

A. 使用非对称密钥加密算法加密邮件正文;

B. 使用RSA算法对邮件正文生成摘要;

C. 使用接收方的公钥加密会话密钥;

D. 使用发送方的私钥加密会话密钥;

- 在密码学中,单向Hash函数具有(C)所描述的特性。

A. 对输入的长度不固定的字符串,返回一串不同长度的字符串;

B. 不仅可以用于生产信息摘要,还可以用于加密短信;

C. 在某一特定时间内,无法查找经过Hash操作后生成特定Hash值的原报文;

D. 不能运用Hash解决验证签名、用户身份认证和不可抵赖性问题;

- 公司总部与部分之间需要传输大量数据,在保障数据安全的同时又兼顾密钥算法效率,最合适的加密算法是(A)。

A. RC-5

B. RSA

C. ECC

D. MD5

- 请依据已学习的加密技术,以及信息摘要,数字签名技术解决以下问题:

请设计一个安全邮件传输系统,要求:

该邮件以加密方式传输,邮件最大附件内容可达500MB,发送者不可抵赖,若邮件被第三方截获,第三方无法篡改。

解题思路:

7 PKI

- CA

- 数字证书

- 证书实现的安全保证

- 机密性

- 不可否认性

- 完整性

- 鉴别

数字证书的格式遵循X.509国际标准,主要内容包括:

- 版本号

- 序列号

- 签名算法

- 发行者

- 有效期

- 主体名

- 公钥:有效的公钥及其使用方法

- 发行者ID

- 主体ID

- 扩展域

- 认证机构的签名:用CA私钥对证书的签名

7.1 数字证书应用过程

7.2 例题

用户A从CA获得用户B的数字证书,并利用(C)验证数字证书的真实性。

A. B的公钥

B. B的私钥

C. CA的公钥

D. CA的私钥

8 防火墙技术

- 屏蔽路由器:可以限制某些IP地址的访问;

- 双穴主机:可以对数据内容解析,对内容进行限制;

防火墙不具有杀毒功能,一般和杀毒软件配合使用。

8.1 例题

防火墙通常分为内网、外网和DMZ三个区域,按照受保护程度,从高到低正确的排列次序为(D)。

A. 内网、外网和DMZ

B. 外网、内网和DMZ

C. DMZ、内网和外网

D. 内网、DMZ和外网

9 入侵检测系统

功能。

- 实现监视网络上正在进行通信的数据流,分析网络通信反映连接状态;

- 通过内置已知网络攻击模式数据库,查询网络事件,进行相应的响应;

- 能够根据所发生的网络安全事件,启用配置好的报警 方式;

- 提供网络数据流量统计功能,为事后分析提供依据;

- 默认预设了很多的网络安全事件,保障客户基本的安全需要;

- 提供了全面的内容回复,支持多种常用协议;

- 提供黑名单快速查看功能;

- 支持分布式结构;

10 计算机病毒

- 病毒 破坏者:潜伏性、传染性、隐蔽性、破坏性、多样性、条件触发性。

- 木马 盗窃者:不产生图标、伪装成“系统服务”的方式、自动运行、具备自动恢复、能自动开启端口,简历网络连接。

10.1 常见计算机病毒与木马

- 系统病毒(前缀:Win32、PE、W32,如:KCOM-Win32.KCOM)

- 蠕虫病毒(如:恶鹰-Worm.BBeagle)

- 蠕虫病毒是一种常见的计算机病毒。它是利用网络进行复制和传播,传染途径是通过网络和电子邮件。最初的蠕虫病毒定义是因为在DOS环境下,病毒发作时会在屏幕上出现一条类似虫子的东西,胡乱吞吃屏幕上的字母并将其改形。

- 木马病毒、黑客病毒(如:QQ消息尾巴木马——Trojan.QQ3344)

- 脚本病毒(如:红色代码——Script.Redlof)

- 宏病毒(如:美丽莎——Macro.Melissa)

- 后门病毒(如:灰鸽子——Backdoor.Win32.Huigezi)

- 病毒种植程序病毒(冰河播种者——Dropper.BingHe2.2C)

- 破坏性程序病毒(杀手命令——Harm.Command.Killer)

- 玩笑病毒(如:女鬼——Joke.Girl ghost)

- 捆绑机病毒(如:捆绑QQ——Binder.QQPass.QQBin)

10.2 例题

计算机感染特洛伊木马后的典型现象是(B)

A. 程序异常退出

B. 有未知程序试图建立网络连接

C. 邮箱被垃圾邮件填满

D. Windows系统黑屏

10.3 常见防病毒软件

- Symantec

- 瑞星

- ESET NOD32

- McAfee

- 金山毒霸

- 江民KV

- 卡巴斯基

10.4 网络安全协议

10.4.1 因特网使用的网络安全协议

应用层安全协议。

- HTTPS:端口号443,HTTP + SSL

- PGP:优良的保密协议,电子邮件事实标准,是一个基于IDEA的邮件加密软件,可以用它对邮件保密以防止非授权者阅读,它还能对邮件加上数字签名,从而使收信任可以确信邮件发送者。

传输层安全协议。

- SSL:安全套接子层,用于在Internet上传送机密文件,SSL协议由握手协议、记录协议和警报协议组成。

- TLS:安全传输层协议,用于在两个通信应用程序之间提供保密性和数据完整性。

- SET:安全电子交易协议,是信用卡网上交易的国际标准,是指为了实现更加完善的即时电子支付应运而生的,具有保证交易数据的完整性,交易的不可抵赖性等。

网络层安全协议。

- IPsec:IP安全协议,是一个工业标准网络安全协议,为IP网络通信提供透明的安全服务,保护TCP/IP通信免遭窃听和篡改,可以有效抵御网络攻击。

- 防火墙:作为一种访问控制技术,通过严格控制进出网络边界的分组,禁止任何不必要的通信,从而减少潜在入侵的可能,尽可能降低这类安全威胁所带来的安全风险。

数据链路层协议。

- 链路加密:使用链路加密装置能为某链路上的所有报文提供传输服务。接收方是传送路径上的各台节点机,信息在每台节点机内都要被解密和再加密,依次进行,直至到达目的地。

- PPTP:点对点隧道协议,是一种支持多协议虚拟专用网络的网络技术,它工作在第二层。通过该协议,远程用户能够通过操作系统以及其他装有点对点协议的系统安全访问公司网络,并能拨号连入本地ISP,通过Internet安全链接到公司网络。

- L2TP:第二层隧道协议,是一种虚拟隧道协议,通常用于虚拟专用网。

10.4.2 例题

传输经过SSL加密的网页所采用的协议是(B)。

A. HTTP

B. HTTPS

C. S-HTTP

D. HTTP-S

11 总结

&mesp; 本章节着重考查完全性基础知识,考查形式主要是在上午的选择题中,主要需要掌握两类密码体质的相关概念,以及网络安全协议的相关概念。复习时注意对相关概念的联系并区别记忆。

5.3 具有保密性的数字签名

第五章——安全性基础知识

前言:

计算机第五章节主要知识点。

1 知识点介绍

- 计算机系统安全概述;

- 信息安全基础;

- 网络安全协议;

2 网络攻击

- 被动攻击:指攻击者从网络上窃听他人的通信内容。通常把这类攻击称为接活。

- 流量分析:是通过持续检测现有网络中的流量变化或者变化趋势,从而得到相应信息的一种被动攻击方式。

- 主动攻击:是指通过一系列的方法,主动地获取向被攻击对象实施破坏的一种攻击方式。

- 篡改:攻击者故意篡改网络上传送的报文。也包括彻底中断传送的报文。

- 恶意程序:种类繁多,威胁较大的有:计算机病毒、计算机蠕虫、特洛伊木马、逻辑炸弹。

- 拒绝服务:指攻击者向因特网上的某个服务器不停地发送大量分组,使因特网或服务器无法提供正常服务。如:Dos,DDos。

2.1 例题

下列行为中,()属于被动攻击行为。

A. 伪造

B. 窃听

C. DDOS攻击

D. 篡改信息

3 网络安全的内容

- 保密性:为用户提供完全可靠的保密通信是计算机网络安全最为重要的内容。

- 网络的保密机制也是许多其他安全机制的基础,例如:访问控制中登录口令的设计、安全通信协议的设计,以及数字签名的设计等。

- 安全协议的设计:主要是针对具体的攻击(如假冒)设计安全的通讯协议。

- 一种是用形式化方法来证明,另一种是用经验来分析协议的安全性。

- 访问控制:也叫做存取控制或接入控制,必须对接如网络的权限加以控制,并规定每个用户的接入权限。

4 数据加密算法

4.1 对称加密算法

- 加密强度不高,但效率高;

- 密钥分发困难。

常见对称密钥加密算法。

- 数据加密标准DES:替换 + 移位、56位密钥、64位数据块、速度快、密钥易产生;

- 3DES(三重DES):两个56位的密钥K1、K2。加密:K1加密 -> K2解密 -> K1加密。解密:K1解密 -> K2加密 -> K1解密。

- RC-5:流加密算法,RSA数据安全公司的很多产品都使用了RC-5.

- IDEA算法:128位密钥、64位数据块、比DES的加密性好、对计算机功能要求相对低,PGP。

- AES算法:高级加密标准,又称Rijndael加密法,是美国政府采用的一种区块加密标准。

4.2 非对称加密算法

- 加密速度慢

所谓公钥密码体质,即加密密钥和解密密钥是不同的密码体质,在公钥密码体质中,加密密钥PK(public key,即公钥)是向公众公开的,而解密密钥SK(secret key,即私钥)则需要保密。加密算法E和解密算法D也都是公开的。

- 常见非对称密钥加密算法

- RSA体质:是一种基于数论中的大数分解问题的体质。2048位(或1024位)密钥、计算量极大、难破解。

- Elgamal:基于有限域上离散对数问题的公钥密码体质,有较好的安全性,同一明文在不同时刻会产生不同的密文。

- ECC:椭圆曲线算法

4.3 以下关于利用三重DES进行加密的说法,(C)是正确的。

A. 三重DES的密钥长度是56位。

B. 三重DES使用三个不同的密钥进行三次加密。

C. 三重DES的安全性高于DES。

D. 三重DES的加密速度比DES加密速度快。

4.4 RSA密码

4.4.1 RSA的加密和解密

- 参数定义和密钥生成。

- 选两个大素数p和q(保密);

- 计算 $n = p \times q$ , $\varphi (n) = (p - 1) \times (q - 1)$ ;(n公开, $\varphi (n)$ 保密);

- 选一整数e,满足 $1 < e < \varphi (n)$ ,且 $gcd(\varphi (n) , e) = 1$ (e公开,gcd表示求最大公约数);

- 计算d,满足 $d \times e \equiv 1 % \varphi (n)$ (保密, $\equiv$ 表示同余);

- 公钥:(n, e),私钥:d;

- 加密算法: $c \equiv m^e % n$ (%是求余数运算);

- 解密算法: $m \equiv c^d % n$ ;

4.5 例题

在RSA算法中,已知两个质数分别为11和13,则下面的选项中,可称为公钥的是(B),对应的私钥是(C)。

A. (143, 3)

B. (143, 7)

C. (143, 25)

D. (143, 149)

A. (143, 77)

B. (143, 91)

C. (143, 103)

D. (143, 120)

分析过程:

- 计算p和q: 由 $p = 11, q = 13$ ,得出 $n = 11 \times 13 = 143$ ;

- $\varphi (n) = (p - 1) \times (q - 1) = 10 \times 12 = 120$ ;

- 选择整数e时,e应满足条件: $1 < e < \varphi (n)$ ,且 $gcd(\varphi (n), e) = 1$ ,备选答案中只有7符合,所以公钥是:(143,7);

- 计算d,使 $d \times e % (p - 1) \times (q - 1) = 1$ ,经过计算得到(143, 103)即为私钥;

公钥:(143, 7)

私钥:(143, 103)

加密过程: $2^7 % 143 = 128$

解密过程: $128^103 % 143 = 2$

在RAS算法中,已知两个质数分别为5和11,在下面的选项中,可成为公钥的是(C),对应的私钥是(B)。

A. (55, 4)

B. (55, 6)

C. (55, 7)

D. (55, 8)

A. (55, 12)

B. (55, 23)

C. (55, 31)

D. (55, 47)

解题思路:

- 题目中给出了两个指数 $p = 5, q = 11$ ;

- 计算 $n = p \times q = 5 \times 11 = 55$ ;

- 计算 $m = (p - 1) \times (q - 1) = 4 \times 10 = 40$ ;

- 寻找一个与m互质的数e,且满足 $1 < e < m$ 。结合题目,取 $e = 7$ ;

- 寻找一个数d,使其满足 $(e \times d) % m = 1$ ;结合题目,取 $d = 23$ ,满足 $(7 \times 23) % 40 = 1$ ;

- 得出公钥(n, e),即(55, 7),私钥(n, d),即(55, 23);

5 数字签名与消息摘要

5.1 认证-基本概念

在网络的应用中,鉴别是网络安全中的一个很重要的问题,认证和加密并不相同。认证是要验证通信的双方的确是自己所要通信的对象,而不是其他的冒充者。

- 一种则是实体认证,是识别通信对方的身份,防止假冒。(数字签名)

- 另一种是消息认证,即所收到的报文的确是报文发送者所发送的,而不是其他人伪造的或篡改的。(报文摘要)

5.2 数字签名的实现

- 为了进行签名:

- A用其私钥 $SK_A$ 对报文X进行D运算,从而得到了某种不可读的密文。

- A把经过D运算得到的密文传送给B。

- B为了核实签名,用A的公钥 $PK_A$ 进行E运算,还原出明文X。

- 上述过程仅对报文进行了签名。对报文X本身却未保密。因为截获到密文 $D_SK_A(X)$ ,并知道发送者身份的任何人,都可以获得发送者的公钥 $PK_A$ ,因而能知道报文的内容。

5.3 具有保密性的数字签名

5.4 消息摘要

对很长的报文进行数字签名会使计算机增加很大的负担(需要进行很长时间的运算),因此,我们传送不需要加密的报文时,应当使接收者能用很简单的方法鉴别报文的真伪。

- 报文摘要(信息摘要)是进行报文认证的简单方法;

- 常用的算法有MD5(消息摘要算法),SHA(安全散列算法)等,市场上广泛使用的MD5,SHA算法的散列值分别为128和160位,由于SHA通常采用的密钥长度较长,因此安全性高于MD5,但计算起来要慢写。

5.4.1 消息摘要算法

消息摘要是主要的数字签名算法,它利用散列(Hash)函数(哈希函数、杂凑函数)进行数据的加密。

- 单向Hash函数提供了这样一种计算过程:输入一个长度不固定的字符串,返回一串定长的字符串,这个返回的字符串称为消息摘要,也称为Hash值或散列值。

特点

- 首先,在某一特定时间内,无法查找经Hash操作后生成特定Hash值的原消息;

- 其次,无法查找两个经Hash操作后生成相同Hash值的不同消息;

- 这样,在数字签名中就可以解决验证签名、用户身份认证和不可抵赖性的问题;

5.4.2 消息摘要的实现

优点:仅对短得多的定长报文摘要H进行数字签名要比对整个长报文进行数字签名要简单得多,所以耗费的计算资源也要小得多。

5.4.3 例题

利用报文摘要算法生成报文摘要的目的是(D)。

A. 验证通信对方的身份,防止假冒。

B. 对传输数据进行加密,防止数据被窃听。

C. 防止发送方否认发送过的数据。

D. 防止发送的报文被篡改。

6 数字信封

对原文信息采用对称密钥K进行加密,在利用非对称密钥加密传递对称密钥。

6.1 例题

- 数字信封(C)。

A. 使用非对称密钥加密算法加密邮件正文;

B. 使用RSA算法对邮件正文生成摘要;

C. 使用接收方的公钥加密会话密钥;

D. 使用发送方的私钥加密会话密钥;

- 在密码学中,单向Hash函数具有(C)所描述的特性。

A. 对输入的长度不固定的字符串,返回一串不同长度的字符串;

B. 不仅可以用于生产信息摘要,还可以用于加密短信;

C. 在某一特定时间内,无法查找经过Hash操作后生成特定Hash值的原报文;

D. 不能运用Hash解决验证签名、用户身份认证和不可抵赖性问题;

- 公司总部与部分之间需要传输大量数据,在保障数据安全的同时又兼顾密钥算法效率,最合适的加密算法是(A)。

A. RC-5

B. RSA

C. ECC

D. MD5

- 请依据已学习的加密技术,以及信息摘要,数字签名技术解决以下问题:

请设计一个安全邮件传输系统,要求:

该邮件以加密方式传输,邮件最大附件内容可达500MB,发送者不可抵赖,若邮件被第三方截获,第三方无法篡改。

解题思路:

7 PKI

- CA

- 数字证书

- 证书实现的安全保证

- 机密性

- 不可否认性

- 完整性

- 鉴别

数字证书的格式遵循X.509国际标准,主要内容包括:

- 版本号

- 序列号

- 签名算法

- 发行者

- 有效期

- 主体名

- 公钥:有效的公钥及其使用方法

- 发行者ID

- 主体ID

- 扩展域

- 认证机构的签名:用CA私钥对证书的签名

7.1 数字证书应用过程

7.2 例题

用户A从CA获得用户B的数字证书,并利用(C)验证数字证书的真实性。

A. B的公钥

B. B的私钥

C. CA的公钥

D. CA的私钥

8 防火墙技术

- 屏蔽路由器:可以限制某些IP地址的访问;

- 双穴主机:可以对数据内容解析,对内容进行限制;

防火墙不具有杀毒功能,一般和杀毒软件配合使用。

8.1 例题

防火墙通常分为内网、外网和DMZ三个区域,按照受保护程度,从高到低正确的排列次序为(D)。

A. 内网、外网和DMZ

B. 外网、内网和DMZ

C. DMZ、内网和外网

D. 内网、DMZ和外网

9 入侵检测系统

功能。

- 实现监视网络上正在进行通信的数据流,分析网络通信反映连接状态;

- 通过内置已知网络攻击模式数据库,查询网络事件,进行相应的响应;

- 能够根据所发生的网络安全事件,启用配置好的报警 方式;

- 提供网络数据流量统计功能,为事后分析提供依据;

- 默认预设了很多的网络安全事件,保障客户基本的安全需要;

- 提供了全面的内容回复,支持多种常用协议;

- 提供黑名单快速查看功能;

- 支持分布式结构;

10 计算机病毒

- 病毒 破坏者:潜伏性、传染性、隐蔽性、破坏性、多样性、条件触发性。

- 木马 盗窃者:不产生图标、伪装成“系统服务”的方式、自动运行、具备自动恢复、能自动开启端口,简历网络连接。

10.1 常见计算机病毒与木马

- 系统病毒(前缀:Win32、PE、W32,如:KCOM-Win32.KCOM)

- 蠕虫病毒(如:恶鹰-Worm.BBeagle)

- 蠕虫病毒是一种常见的计算机病毒。它是利用网络进行复制和传播,传染途径是通过网络和电子邮件。最初的蠕虫病毒定义是因为在DOS环境下,病毒发作时会在屏幕上出现一条类似虫子的东西,胡乱吞吃屏幕上的字母并将其改形。

- 木马病毒、黑客病毒(如:QQ消息尾巴木马——Trojan.QQ3344)

- 脚本病毒(如:红色代码——Script.Redlof)

- 宏病毒(如:美丽莎——Macro.Melissa)

- 后门病毒(如:灰鸽子——Backdoor.Win32.Huigezi)

- 病毒种植程序病毒(冰河播种者——Dropper.BingHe2.2C)

- 破坏性程序病毒(杀手命令——Harm.Command.Killer)

- 玩笑病毒(如:女鬼——Joke.Girl ghost)

- 捆绑机病毒(如:捆绑QQ——Binder.QQPass.QQBin)

10.2 例题

计算机感染特洛伊木马后的典型现象是(B)

A. 程序异常退出

B. 有未知程序试图建立网络连接

C. 邮箱被垃圾邮件填满

D. Windows系统黑屏

10.3 常见防病毒软件

- Symantec

- 瑞星

- ESET NOD32

- McAfee

- 金山毒霸

- 江民KV

- 卡巴斯基

10.4 网络安全协议

10.4.1 因特网使用的网络安全协议

应用层安全协议。

- HTTPS:端口号443,HTTP + SSL

- PGP:优良的保密协议,电子邮件事实标准,是一个基于IDEA的邮件加密软件,可以用它对邮件保密以防止非授权者阅读,它还能对邮件加上数字签名,从而使收信任可以确信邮件发送者。

传输层安全协议。

- SSL:安全套接子层,用于在Internet上传送机密文件,SSL协议由握手协议、记录协议和警报协议组成。

- TLS:安全传输层协议,用于在两个通信应用程序之间提供保密性和数据完整性。

- SET:安全电子交易协议,是信用卡网上交易的国际标准,是指为了实现更加完善的即时电子支付应运而生的,具有保证交易数据的完整性,交易的不可抵赖性等。

网络层安全协议。

- IPsec:IP安全协议,是一个工业标准网络安全协议,为IP网络通信提供透明的安全服务,保护TCP/IP通信免遭窃听和篡改,可以有效抵御网络攻击。

- 防火墙:作为一种访问控制技术,通过严格控制进出网络边界的分组,禁止任何不必要的通信,从而减少潜在入侵的可能,尽可能降低这类安全威胁所带来的安全风险。

数据链路层协议。

- 链路加密:使用链路加密装置能为某链路上的所有报文提供传输服务。接收方是传送路径上的各台节点机,信息在每台节点机内都要被解密和再加密,依次进行,直至到达目的地。

- PPTP:点对点隧道协议,是一种支持多协议虚拟专用网络的网络技术,它工作在第二层。通过该协议,远程用户能够通过操作系统以及其他装有点对点协议的系统安全访问公司网络,并能拨号连入本地ISP,通过Internet安全链接到公司网络。

- L2TP:第二层隧道协议,是一种虚拟隧道协议,通常用于虚拟专用网。

10.4.2 例题

传输经过SSL加密的网页所采用的协议是(B)。

A. HTTP

B. HTTPS

C. S-HTTP

D. HTTP-S

11 总结

&mesp; 本章节着重考查完全性基础知识,考查形式主要是在上午的选择题中,主要需要掌握两类密码体质的相关概念,以及网络安全协议的相关概念。复习时注意对相关概念的联系并区别记忆。

5.4 消息摘要

对很长的报文进行数字签名会使计算机增加很大的负担(需要进行很长时间的运算),因此,我们传送不需要加密的报文时,应当使接收者能用很简单的方法鉴别报文的真伪。

- 报文摘要(信息摘要)是进行报文认证的简单方法;

- 常用的算法有MD5(消息摘要算法),SHA(安全散列算法)等,市场上广泛使用的MD5,SHA算法的散列值分别为128和160位,由于SHA通常采用的密钥长度较长,因此安全性高于MD5,但计算起来要慢写。

5.4.1 消息摘要算法

消息摘要是主要的数字签名算法,它利用散列(Hash)函数(哈希函数、杂凑函数)进行数据的加密。

- 单向Hash函数提供了这样一种计算过程:输入一个长度不固定的字符串,返回一串定长的字符串,这个返回的字符串称为消息摘要,也称为Hash值或散列值。

特点

- 首先,在某一特定时间内,无法查找经Hash操作后生成特定Hash值的原消息;

- 其次,无法查找两个经Hash操作后生成相同Hash值的不同消息;

- 这样,在数字签名中就可以解决验证签名、用户身份认证和不可抵赖性的问题;

5.4.2 消息摘要的实现

第五章——安全性基础知识

前言:

计算机第五章节主要知识点。

1 知识点介绍

- 计算机系统安全概述;

- 信息安全基础;

- 网络安全协议;

2 网络攻击

- 被动攻击:指攻击者从网络上窃听他人的通信内容。通常把这类攻击称为接活。

- 流量分析:是通过持续检测现有网络中的流量变化或者变化趋势,从而得到相应信息的一种被动攻击方式。

- 主动攻击:是指通过一系列的方法,主动地获取向被攻击对象实施破坏的一种攻击方式。

- 篡改:攻击者故意篡改网络上传送的报文。也包括彻底中断传送的报文。

- 恶意程序:种类繁多,威胁较大的有:计算机病毒、计算机蠕虫、特洛伊木马、逻辑炸弹。

- 拒绝服务:指攻击者向因特网上的某个服务器不停地发送大量分组,使因特网或服务器无法提供正常服务。如:Dos,DDos。

2.1 例题

下列行为中,()属于被动攻击行为。

A. 伪造

B. 窃听

C. DDOS攻击

D. 篡改信息

3 网络安全的内容

- 保密性:为用户提供完全可靠的保密通信是计算机网络安全最为重要的内容。

- 网络的保密机制也是许多其他安全机制的基础,例如:访问控制中登录口令的设计、安全通信协议的设计,以及数字签名的设计等。

- 安全协议的设计:主要是针对具体的攻击(如假冒)设计安全的通讯协议。

- 一种是用形式化方法来证明,另一种是用经验来分析协议的安全性。

- 访问控制:也叫做存取控制或接入控制,必须对接如网络的权限加以控制,并规定每个用户的接入权限。

4 数据加密算法

4.1 对称加密算法

- 加密强度不高,但效率高;

- 密钥分发困难。

常见对称密钥加密算法。

- 数据加密标准DES:替换 + 移位、56位密钥、64位数据块、速度快、密钥易产生;

- 3DES(三重DES):两个56位的密钥K1、K2。加密:K1加密 -> K2解密 -> K1加密。解密:K1解密 -> K2加密 -> K1解密。

- RC-5:流加密算法,RSA数据安全公司的很多产品都使用了RC-5.

- IDEA算法:128位密钥、64位数据块、比DES的加密性好、对计算机功能要求相对低,PGP。

- AES算法:高级加密标准,又称Rijndael加密法,是美国政府采用的一种区块加密标准。

4.2 非对称加密算法

- 加密速度慢

所谓公钥密码体质,即加密密钥和解密密钥是不同的密码体质,在公钥密码体质中,加密密钥PK(public key,即公钥)是向公众公开的,而解密密钥SK(secret key,即私钥)则需要保密。加密算法E和解密算法D也都是公开的。

- 常见非对称密钥加密算法

- RSA体质:是一种基于数论中的大数分解问题的体质。2048位(或1024位)密钥、计算量极大、难破解。

- Elgamal:基于有限域上离散对数问题的公钥密码体质,有较好的安全性,同一明文在不同时刻会产生不同的密文。

- ECC:椭圆曲线算法

4.3 以下关于利用三重DES进行加密的说法,(C)是正确的。

A. 三重DES的密钥长度是56位。

B. 三重DES使用三个不同的密钥进行三次加密。

C. 三重DES的安全性高于DES。

D. 三重DES的加密速度比DES加密速度快。

4.4 RSA密码

4.4.1 RSA的加密和解密

- 参数定义和密钥生成。

- 选两个大素数p和q(保密);

- 计算 $n = p \times q$ , $\varphi (n) = (p - 1) \times (q - 1)$ ;(n公开, $\varphi (n)$ 保密);

- 选一整数e,满足 $1 < e < \varphi (n)$ ,且 $gcd(\varphi (n) , e) = 1$ (e公开,gcd表示求最大公约数);

- 计算d,满足 $d \times e \equiv 1 % \varphi (n)$ (保密, $\equiv$ 表示同余);

- 公钥:(n, e),私钥:d;

- 加密算法: $c \equiv m^e % n$ (%是求余数运算);

- 解密算法: $m \equiv c^d % n$ ;

4.5 例题

在RSA算法中,已知两个质数分别为11和13,则下面的选项中,可称为公钥的是(B),对应的私钥是(C)。

A. (143, 3)

B. (143, 7)

C. (143, 25)

D. (143, 149)

A. (143, 77)

B. (143, 91)

C. (143, 103)

D. (143, 120)

分析过程:

- 计算p和q: 由 $p = 11, q = 13$ ,得出 $n = 11 \times 13 = 143$ ;

- $\varphi (n) = (p - 1) \times (q - 1) = 10 \times 12 = 120$ ;

- 选择整数e时,e应满足条件: $1 < e < \varphi (n)$ ,且 $gcd(\varphi (n), e) = 1$ ,备选答案中只有7符合,所以公钥是:(143,7);

- 计算d,使 $d \times e % (p - 1) \times (q - 1) = 1$ ,经过计算得到(143, 103)即为私钥;

公钥:(143, 7)

私钥:(143, 103)

加密过程: $2^7 % 143 = 128$

解密过程: $128^103 % 143 = 2$

在RAS算法中,已知两个质数分别为5和11,在下面的选项中,可成为公钥的是(C),对应的私钥是(B)。

A. (55, 4)

B. (55, 6)

C. (55, 7)

D. (55, 8)

A. (55, 12)

B. (55, 23)

C. (55, 31)

D. (55, 47)

解题思路:

- 题目中给出了两个指数 $p = 5, q = 11$ ;

- 计算 $n = p \times q = 5 \times 11 = 55$ ;

- 计算 $m = (p - 1) \times (q - 1) = 4 \times 10 = 40$ ;

- 寻找一个与m互质的数e,且满足 $1 < e < m$ 。结合题目,取 $e = 7$ ;

- 寻找一个数d,使其满足 $(e \times d) % m = 1$ ;结合题目,取 $d = 23$ ,满足 $(7 \times 23) % 40 = 1$ ;

- 得出公钥(n, e),即(55, 7),私钥(n, d),即(55, 23);

5 数字签名与消息摘要

5.1 认证-基本概念

在网络的应用中,鉴别是网络安全中的一个很重要的问题,认证和加密并不相同。认证是要验证通信的双方的确是自己所要通信的对象,而不是其他的冒充者。

- 一种则是实体认证,是识别通信对方的身份,防止假冒。(数字签名)

- 另一种是消息认证,即所收到的报文的确是报文发送者所发送的,而不是其他人伪造的或篡改的。(报文摘要)

5.2 数字签名的实现

- 为了进行签名:

- A用其私钥 $SK_A$ 对报文X进行D运算,从而得到了某种不可读的密文。

- A把经过D运算得到的密文传送给B。

- B为了核实签名,用A的公钥 $PK_A$ 进行E运算,还原出明文X。

- 上述过程仅对报文进行了签名。对报文X本身却未保密。因为截获到密文 $D_SK_A(X)$ ,并知道发送者身份的任何人,都可以获得发送者的公钥 $PK_A$ ,因而能知道报文的内容。

5.3 具有保密性的数字签名

5.4 消息摘要

对很长的报文进行数字签名会使计算机增加很大的负担(需要进行很长时间的运算),因此,我们传送不需要加密的报文时,应当使接收者能用很简单的方法鉴别报文的真伪。

- 报文摘要(信息摘要)是进行报文认证的简单方法;

- 常用的算法有MD5(消息摘要算法),SHA(安全散列算法)等,市场上广泛使用的MD5,SHA算法的散列值分别为128和160位,由于SHA通常采用的密钥长度较长,因此安全性高于MD5,但计算起来要慢写。

5.4.1 消息摘要算法

消息摘要是主要的数字签名算法,它利用散列(Hash)函数(哈希函数、杂凑函数)进行数据的加密。

- 单向Hash函数提供了这样一种计算过程:输入一个长度不固定的字符串,返回一串定长的字符串,这个返回的字符串称为消息摘要,也称为Hash值或散列值。

特点

- 首先,在某一特定时间内,无法查找经Hash操作后生成特定Hash值的原消息;

- 其次,无法查找两个经Hash操作后生成相同Hash值的不同消息;

- 这样,在数字签名中就可以解决验证签名、用户身份认证和不可抵赖性的问题;

5.4.2 消息摘要的实现

优点:仅对短得多的定长报文摘要H进行数字签名要比对整个长报文进行数字签名要简单得多,所以耗费的计算资源也要小得多。

5.4.3 例题

利用报文摘要算法生成报文摘要的目的是(D)。

A. 验证通信对方的身份,防止假冒。

B. 对传输数据进行加密,防止数据被窃听。

C. 防止发送方否认发送过的数据。

D. 防止发送的报文被篡改。

6 数字信封

对原文信息采用对称密钥K进行加密,在利用非对称密钥加密传递对称密钥。

6.1 例题

- 数字信封(C)。

A. 使用非对称密钥加密算法加密邮件正文;

B. 使用RSA算法对邮件正文生成摘要;

C. 使用接收方的公钥加密会话密钥;

D. 使用发送方的私钥加密会话密钥;

- 在密码学中,单向Hash函数具有(C)所描述的特性。

A. 对输入的长度不固定的字符串,返回一串不同长度的字符串;

B. 不仅可以用于生产信息摘要,还可以用于加密短信;

C. 在某一特定时间内,无法查找经过Hash操作后生成特定Hash值的原报文;

D. 不能运用Hash解决验证签名、用户身份认证和不可抵赖性问题;

- 公司总部与部分之间需要传输大量数据,在保障数据安全的同时又兼顾密钥算法效率,最合适的加密算法是(A)。

A. RC-5

B. RSA

C. ECC

D. MD5

- 请依据已学习的加密技术,以及信息摘要,数字签名技术解决以下问题:

请设计一个安全邮件传输系统,要求:

该邮件以加密方式传输,邮件最大附件内容可达500MB,发送者不可抵赖,若邮件被第三方截获,第三方无法篡改。

解题思路:

7 PKI

- CA

- 数字证书

- 证书实现的安全保证

- 机密性

- 不可否认性

- 完整性

- 鉴别

数字证书的格式遵循X.509国际标准,主要内容包括:

- 版本号

- 序列号

- 签名算法

- 发行者

- 有效期

- 主体名

- 公钥:有效的公钥及其使用方法

- 发行者ID

- 主体ID

- 扩展域

- 认证机构的签名:用CA私钥对证书的签名

7.1 数字证书应用过程

7.2 例题

用户A从CA获得用户B的数字证书,并利用(C)验证数字证书的真实性。

A. B的公钥

B. B的私钥

C. CA的公钥

D. CA的私钥

8 防火墙技术

- 屏蔽路由器:可以限制某些IP地址的访问;

- 双穴主机:可以对数据内容解析,对内容进行限制;

防火墙不具有杀毒功能,一般和杀毒软件配合使用。

8.1 例题

防火墙通常分为内网、外网和DMZ三个区域,按照受保护程度,从高到低正确的排列次序为(D)。

A. 内网、外网和DMZ

B. 外网、内网和DMZ

C. DMZ、内网和外网

D. 内网、DMZ和外网

9 入侵检测系统

功能。

- 实现监视网络上正在进行通信的数据流,分析网络通信反映连接状态;

- 通过内置已知网络攻击模式数据库,查询网络事件,进行相应的响应;

- 能够根据所发生的网络安全事件,启用配置好的报警 方式;

- 提供网络数据流量统计功能,为事后分析提供依据;

- 默认预设了很多的网络安全事件,保障客户基本的安全需要;

- 提供了全面的内容回复,支持多种常用协议;

- 提供黑名单快速查看功能;

- 支持分布式结构;

10 计算机病毒

- 病毒 破坏者:潜伏性、传染性、隐蔽性、破坏性、多样性、条件触发性。

- 木马 盗窃者:不产生图标、伪装成“系统服务”的方式、自动运行、具备自动恢复、能自动开启端口,简历网络连接。

10.1 常见计算机病毒与木马

- 系统病毒(前缀:Win32、PE、W32,如:KCOM-Win32.KCOM)

- 蠕虫病毒(如:恶鹰-Worm.BBeagle)

- 蠕虫病毒是一种常见的计算机病毒。它是利用网络进行复制和传播,传染途径是通过网络和电子邮件。最初的蠕虫病毒定义是因为在DOS环境下,病毒发作时会在屏幕上出现一条类似虫子的东西,胡乱吞吃屏幕上的字母并将其改形。

- 木马病毒、黑客病毒(如:QQ消息尾巴木马——Trojan.QQ3344)

- 脚本病毒(如:红色代码——Script.Redlof)

- 宏病毒(如:美丽莎——Macro.Melissa)

- 后门病毒(如:灰鸽子——Backdoor.Win32.Huigezi)

- 病毒种植程序病毒(冰河播种者——Dropper.BingHe2.2C)

- 破坏性程序病毒(杀手命令——Harm.Command.Killer)

- 玩笑病毒(如:女鬼——Joke.Girl ghost)

- 捆绑机病毒(如:捆绑QQ——Binder.QQPass.QQBin)

10.2 例题

计算机感染特洛伊木马后的典型现象是(B)

A. 程序异常退出

B. 有未知程序试图建立网络连接

C. 邮箱被垃圾邮件填满

D. Windows系统黑屏

10.3 常见防病毒软件

- Symantec

- 瑞星

- ESET NOD32

- McAfee

- 金山毒霸

- 江民KV

- 卡巴斯基

10.4 网络安全协议

10.4.1 因特网使用的网络安全协议

应用层安全协议。

- HTTPS:端口号443,HTTP + SSL

- PGP:优良的保密协议,电子邮件事实标准,是一个基于IDEA的邮件加密软件,可以用它对邮件保密以防止非授权者阅读,它还能对邮件加上数字签名,从而使收信任可以确信邮件发送者。

传输层安全协议。

- SSL:安全套接子层,用于在Internet上传送机密文件,SSL协议由握手协议、记录协议和警报协议组成。

- TLS:安全传输层协议,用于在两个通信应用程序之间提供保密性和数据完整性。

- SET:安全电子交易协议,是信用卡网上交易的国际标准,是指为了实现更加完善的即时电子支付应运而生的,具有保证交易数据的完整性,交易的不可抵赖性等。

网络层安全协议。

- IPsec:IP安全协议,是一个工业标准网络安全协议,为IP网络通信提供透明的安全服务,保护TCP/IP通信免遭窃听和篡改,可以有效抵御网络攻击。

- 防火墙:作为一种访问控制技术,通过严格控制进出网络边界的分组,禁止任何不必要的通信,从而减少潜在入侵的可能,尽可能降低这类安全威胁所带来的安全风险。

数据链路层协议。

- 链路加密:使用链路加密装置能为某链路上的所有报文提供传输服务。接收方是传送路径上的各台节点机,信息在每台节点机内都要被解密和再加密,依次进行,直至到达目的地。

- PPTP:点对点隧道协议,是一种支持多协议虚拟专用网络的网络技术,它工作在第二层。通过该协议,远程用户能够通过操作系统以及其他装有点对点协议的系统安全访问公司网络,并能拨号连入本地ISP,通过Internet安全链接到公司网络。

- L2TP:第二层隧道协议,是一种虚拟隧道协议,通常用于虚拟专用网。

10.4.2 例题

传输经过SSL加密的网页所采用的协议是(B)。

A. HTTP

B. HTTPS

C. S-HTTP

D. HTTP-S

11 总结

&mesp; 本章节着重考查完全性基础知识,考查形式主要是在上午的选择题中,主要需要掌握两类密码体质的相关概念,以及网络安全协议的相关概念。复习时注意对相关概念的联系并区别记忆。

优点:仅对短得多的定长报文摘要H进行数字签名要比对整个长报文进行数字签名要简单得多,所以耗费的计算资源也要小得多。

5.4.3 例题

利用报文摘要算法生成报文摘要的目的是(D)。

A. 验证通信对方的身份,防止假冒。

B. 对传输数据进行加密,防止数据被窃听。

C. 防止发送方否认发送过的数据。

D. 防止发送的报文被篡改。

6 数字信封

对原文信息采用对称密钥K进行加密,在利用非对称密钥加密传递对称密钥。

第五章——安全性基础知识

前言:

计算机第五章节主要知识点。

1 知识点介绍

- 计算机系统安全概述;

- 信息安全基础;

- 网络安全协议;

2 网络攻击

- 被动攻击:指攻击者从网络上窃听他人的通信内容。通常把这类攻击称为接活。

- 流量分析:是通过持续检测现有网络中的流量变化或者变化趋势,从而得到相应信息的一种被动攻击方式。

- 主动攻击:是指通过一系列的方法,主动地获取向被攻击对象实施破坏的一种攻击方式。

- 篡改:攻击者故意篡改网络上传送的报文。也包括彻底中断传送的报文。

- 恶意程序:种类繁多,威胁较大的有:计算机病毒、计算机蠕虫、特洛伊木马、逻辑炸弹。

- 拒绝服务:指攻击者向因特网上的某个服务器不停地发送大量分组,使因特网或服务器无法提供正常服务。如:Dos,DDos。

2.1 例题

下列行为中,()属于被动攻击行为。

A. 伪造

B. 窃听

C. DDOS攻击

D. 篡改信息

3 网络安全的内容

- 保密性:为用户提供完全可靠的保密通信是计算机网络安全最为重要的内容。

- 网络的保密机制也是许多其他安全机制的基础,例如:访问控制中登录口令的设计、安全通信协议的设计,以及数字签名的设计等。

- 安全协议的设计:主要是针对具体的攻击(如假冒)设计安全的通讯协议。

- 一种是用形式化方法来证明,另一种是用经验来分析协议的安全性。

- 访问控制:也叫做存取控制或接入控制,必须对接如网络的权限加以控制,并规定每个用户的接入权限。

4 数据加密算法

4.1 对称加密算法

- 加密强度不高,但效率高;

- 密钥分发困难。

常见对称密钥加密算法。

- 数据加密标准DES:替换 + 移位、56位密钥、64位数据块、速度快、密钥易产生;

- 3DES(三重DES):两个56位的密钥K1、K2。加密:K1加密 -> K2解密 -> K1加密。解密:K1解密 -> K2加密 -> K1解密。

- RC-5:流加密算法,RSA数据安全公司的很多产品都使用了RC-5.

- IDEA算法:128位密钥、64位数据块、比DES的加密性好、对计算机功能要求相对低,PGP。

- AES算法:高级加密标准,又称Rijndael加密法,是美国政府采用的一种区块加密标准。

4.2 非对称加密算法

- 加密速度慢

所谓公钥密码体质,即加密密钥和解密密钥是不同的密码体质,在公钥密码体质中,加密密钥PK(public key,即公钥)是向公众公开的,而解密密钥SK(secret key,即私钥)则需要保密。加密算法E和解密算法D也都是公开的。

- 常见非对称密钥加密算法

- RSA体质:是一种基于数论中的大数分解问题的体质。2048位(或1024位)密钥、计算量极大、难破解。

- Elgamal:基于有限域上离散对数问题的公钥密码体质,有较好的安全性,同一明文在不同时刻会产生不同的密文。

- ECC:椭圆曲线算法

4.3 以下关于利用三重DES进行加密的说法,(C)是正确的。

A. 三重DES的密钥长度是56位。

B. 三重DES使用三个不同的密钥进行三次加密。

C. 三重DES的安全性高于DES。

D. 三重DES的加密速度比DES加密速度快。

4.4 RSA密码

4.4.1 RSA的加密和解密

- 参数定义和密钥生成。

- 选两个大素数p和q(保密);

- 计算 $n = p \times q$ , $\varphi (n) = (p - 1) \times (q - 1)$ ;(n公开, $\varphi (n)$ 保密);

- 选一整数e,满足 $1 < e < \varphi (n)$ ,且 $gcd(\varphi (n) , e) = 1$ (e公开,gcd表示求最大公约数);

- 计算d,满足 $d \times e \equiv 1 % \varphi (n)$ (保密, $\equiv$ 表示同余);

- 公钥:(n, e),私钥:d;

- 加密算法: $c \equiv m^e % n$ (%是求余数运算);

- 解密算法: $m \equiv c^d % n$ ;

4.5 例题

在RSA算法中,已知两个质数分别为11和13,则下面的选项中,可称为公钥的是(B),对应的私钥是(C)。

A. (143, 3)

B. (143, 7)

C. (143, 25)

D. (143, 149)

A. (143, 77)

B. (143, 91)

C. (143, 103)

D. (143, 120)

分析过程:

- 计算p和q: 由 $p = 11, q = 13$ ,得出 $n = 11 \times 13 = 143$ ;

- $\varphi (n) = (p - 1) \times (q - 1) = 10 \times 12 = 120$ ;

- 选择整数e时,e应满足条件: $1 < e < \varphi (n)$ ,且 $gcd(\varphi (n), e) = 1$ ,备选答案中只有7符合,所以公钥是:(143,7);

- 计算d,使 $d \times e % (p - 1) \times (q - 1) = 1$ ,经过计算得到(143, 103)即为私钥;

公钥:(143, 7)

私钥:(143, 103)

加密过程: $2^7 % 143 = 128$

解密过程: $128^103 % 143 = 2$

在RAS算法中,已知两个质数分别为5和11,在下面的选项中,可成为公钥的是(C),对应的私钥是(B)。

A. (55, 4)

B. (55, 6)

C. (55, 7)

D. (55, 8)

A. (55, 12)

B. (55, 23)

C. (55, 31)

D. (55, 47)

解题思路:

- 题目中给出了两个指数 $p = 5, q = 11$ ;

- 计算 $n = p \times q = 5 \times 11 = 55$ ;

- 计算 $m = (p - 1) \times (q - 1) = 4 \times 10 = 40$ ;

- 寻找一个与m互质的数e,且满足 $1 < e < m$ 。结合题目,取 $e = 7$ ;

- 寻找一个数d,使其满足 $(e \times d) % m = 1$ ;结合题目,取 $d = 23$ ,满足 $(7 \times 23) % 40 = 1$ ;

- 得出公钥(n, e),即(55, 7),私钥(n, d),即(55, 23);

5 数字签名与消息摘要

5.1 认证-基本概念

在网络的应用中,鉴别是网络安全中的一个很重要的问题,认证和加密并不相同。认证是要验证通信的双方的确是自己所要通信的对象,而不是其他的冒充者。

- 一种则是实体认证,是识别通信对方的身份,防止假冒。(数字签名)

- 另一种是消息认证,即所收到的报文的确是报文发送者所发送的,而不是其他人伪造的或篡改的。(报文摘要)

5.2 数字签名的实现

- 为了进行签名:

- A用其私钥 $SK_A$ 对报文X进行D运算,从而得到了某种不可读的密文。

- A把经过D运算得到的密文传送给B。

- B为了核实签名,用A的公钥 $PK_A$ 进行E运算,还原出明文X。

- 上述过程仅对报文进行了签名。对报文X本身却未保密。因为截获到密文 $D_SK_A(X)$ ,并知道发送者身份的任何人,都可以获得发送者的公钥 $PK_A$ ,因而能知道报文的内容。

5.3 具有保密性的数字签名

5.4 消息摘要

对很长的报文进行数字签名会使计算机增加很大的负担(需要进行很长时间的运算),因此,我们传送不需要加密的报文时,应当使接收者能用很简单的方法鉴别报文的真伪。

- 报文摘要(信息摘要)是进行报文认证的简单方法;

- 常用的算法有MD5(消息摘要算法),SHA(安全散列算法)等,市场上广泛使用的MD5,SHA算法的散列值分别为128和160位,由于SHA通常采用的密钥长度较长,因此安全性高于MD5,但计算起来要慢写。

5.4.1 消息摘要算法

消息摘要是主要的数字签名算法,它利用散列(Hash)函数(哈希函数、杂凑函数)进行数据的加密。

- 单向Hash函数提供了这样一种计算过程:输入一个长度不固定的字符串,返回一串定长的字符串,这个返回的字符串称为消息摘要,也称为Hash值或散列值。

特点

- 首先,在某一特定时间内,无法查找经Hash操作后生成特定Hash值的原消息;

- 其次,无法查找两个经Hash操作后生成相同Hash值的不同消息;

- 这样,在数字签名中就可以解决验证签名、用户身份认证和不可抵赖性的问题;

5.4.2 消息摘要的实现

优点:仅对短得多的定长报文摘要H进行数字签名要比对整个长报文进行数字签名要简单得多,所以耗费的计算资源也要小得多。

5.4.3 例题

利用报文摘要算法生成报文摘要的目的是(D)。

A. 验证通信对方的身份,防止假冒。

B. 对传输数据进行加密,防止数据被窃听。

C. 防止发送方否认发送过的数据。

D. 防止发送的报文被篡改。

6 数字信封

对原文信息采用对称密钥K进行加密,在利用非对称密钥加密传递对称密钥。

6.1 例题

- 数字信封(C)。

A. 使用非对称密钥加密算法加密邮件正文;

B. 使用RSA算法对邮件正文生成摘要;

C. 使用接收方的公钥加密会话密钥;

D. 使用发送方的私钥加密会话密钥;

- 在密码学中,单向Hash函数具有(C)所描述的特性。

A. 对输入的长度不固定的字符串,返回一串不同长度的字符串;

B. 不仅可以用于生产信息摘要,还可以用于加密短信;

C. 在某一特定时间内,无法查找经过Hash操作后生成特定Hash值的原报文;

D. 不能运用Hash解决验证签名、用户身份认证和不可抵赖性问题;

- 公司总部与部分之间需要传输大量数据,在保障数据安全的同时又兼顾密钥算法效率,最合适的加密算法是(A)。

A. RC-5

B. RSA

C. ECC

D. MD5

- 请依据已学习的加密技术,以及信息摘要,数字签名技术解决以下问题:

请设计一个安全邮件传输系统,要求:

该邮件以加密方式传输,邮件最大附件内容可达500MB,发送者不可抵赖,若邮件被第三方截获,第三方无法篡改。

解题思路:

7 PKI

- CA

- 数字证书

- 证书实现的安全保证

- 机密性

- 不可否认性

- 完整性

- 鉴别

数字证书的格式遵循X.509国际标准,主要内容包括:

- 版本号

- 序列号

- 签名算法

- 发行者

- 有效期

- 主体名

- 公钥:有效的公钥及其使用方法

- 发行者ID

- 主体ID

- 扩展域

- 认证机构的签名:用CA私钥对证书的签名

7.1 数字证书应用过程

7.2 例题

用户A从CA获得用户B的数字证书,并利用(C)验证数字证书的真实性。

A. B的公钥

B. B的私钥

C. CA的公钥

D. CA的私钥

8 防火墙技术

- 屏蔽路由器:可以限制某些IP地址的访问;

- 双穴主机:可以对数据内容解析,对内容进行限制;

防火墙不具有杀毒功能,一般和杀毒软件配合使用。

8.1 例题

防火墙通常分为内网、外网和DMZ三个区域,按照受保护程度,从高到低正确的排列次序为(D)。

A. 内网、外网和DMZ

B. 外网、内网和DMZ

C. DMZ、内网和外网

D. 内网、DMZ和外网

9 入侵检测系统

功能。

- 实现监视网络上正在进行通信的数据流,分析网络通信反映连接状态;

- 通过内置已知网络攻击模式数据库,查询网络事件,进行相应的响应;

- 能够根据所发生的网络安全事件,启用配置好的报警 方式;

- 提供网络数据流量统计功能,为事后分析提供依据;

- 默认预设了很多的网络安全事件,保障客户基本的安全需要;

- 提供了全面的内容回复,支持多种常用协议;

- 提供黑名单快速查看功能;

- 支持分布式结构;

10 计算机病毒

- 病毒 破坏者:潜伏性、传染性、隐蔽性、破坏性、多样性、条件触发性。

- 木马 盗窃者:不产生图标、伪装成“系统服务”的方式、自动运行、具备自动恢复、能自动开启端口,简历网络连接。

10.1 常见计算机病毒与木马

- 系统病毒(前缀:Win32、PE、W32,如:KCOM-Win32.KCOM)

- 蠕虫病毒(如:恶鹰-Worm.BBeagle)

- 蠕虫病毒是一种常见的计算机病毒。它是利用网络进行复制和传播,传染途径是通过网络和电子邮件。最初的蠕虫病毒定义是因为在DOS环境下,病毒发作时会在屏幕上出现一条类似虫子的东西,胡乱吞吃屏幕上的字母并将其改形。

- 木马病毒、黑客病毒(如:QQ消息尾巴木马——Trojan.QQ3344)

- 脚本病毒(如:红色代码——Script.Redlof)

- 宏病毒(如:美丽莎——Macro.Melissa)

- 后门病毒(如:灰鸽子——Backdoor.Win32.Huigezi)

- 病毒种植程序病毒(冰河播种者——Dropper.BingHe2.2C)

- 破坏性程序病毒(杀手命令——Harm.Command.Killer)

- 玩笑病毒(如:女鬼——Joke.Girl ghost)

- 捆绑机病毒(如:捆绑QQ——Binder.QQPass.QQBin)

10.2 例题

计算机感染特洛伊木马后的典型现象是(B)

A. 程序异常退出

B. 有未知程序试图建立网络连接

C. 邮箱被垃圾邮件填满

D. Windows系统黑屏

10.3 常见防病毒软件

- Symantec

- 瑞星

- ESET NOD32

- McAfee

- 金山毒霸

- 江民KV

- 卡巴斯基

10.4 网络安全协议

10.4.1 因特网使用的网络安全协议

应用层安全协议。

- HTTPS:端口号443,HTTP + SSL

- PGP:优良的保密协议,电子邮件事实标准,是一个基于IDEA的邮件加密软件,可以用它对邮件保密以防止非授权者阅读,它还能对邮件加上数字签名,从而使收信任可以确信邮件发送者。

传输层安全协议。

- SSL:安全套接子层,用于在Internet上传送机密文件,SSL协议由握手协议、记录协议和警报协议组成。

- TLS:安全传输层协议,用于在两个通信应用程序之间提供保密性和数据完整性。

- SET:安全电子交易协议,是信用卡网上交易的国际标准,是指为了实现更加完善的即时电子支付应运而生的,具有保证交易数据的完整性,交易的不可抵赖性等。

网络层安全协议。

- IPsec:IP安全协议,是一个工业标准网络安全协议,为IP网络通信提供透明的安全服务,保护TCP/IP通信免遭窃听和篡改,可以有效抵御网络攻击。

- 防火墙:作为一种访问控制技术,通过严格控制进出网络边界的分组,禁止任何不必要的通信,从而减少潜在入侵的可能,尽可能降低这类安全威胁所带来的安全风险。

数据链路层协议。

- 链路加密:使用链路加密装置能为某链路上的所有报文提供传输服务。接收方是传送路径上的各台节点机,信息在每台节点机内都要被解密和再加密,依次进行,直至到达目的地。

- PPTP:点对点隧道协议,是一种支持多协议虚拟专用网络的网络技术,它工作在第二层。通过该协议,远程用户能够通过操作系统以及其他装有点对点协议的系统安全访问公司网络,并能拨号连入本地ISP,通过Internet安全链接到公司网络。

- L2TP:第二层隧道协议,是一种虚拟隧道协议,通常用于虚拟专用网。

10.4.2 例题

传输经过SSL加密的网页所采用的协议是(B)。

A. HTTP

B. HTTPS

C. S-HTTP

D. HTTP-S

11 总结

&mesp; 本章节着重考查完全性基础知识,考查形式主要是在上午的选择题中,主要需要掌握两类密码体质的相关概念,以及网络安全协议的相关概念。复习时注意对相关概念的联系并区别记忆。

6.1 例题

- 数字信封(C)。

A. 使用非对称密钥加密算法加密邮件正文;

B. 使用RSA算法对邮件正文生成摘要;

C. 使用接收方的公钥加密会话密钥;

D. 使用发送方的私钥加密会话密钥;

- 在密码学中,单向Hash函数具有(C)所描述的特性。

A. 对输入的长度不固定的字符串,返回一串不同长度的字符串;

B. 不仅可以用于生产信息摘要,还可以用于加密短信;

C. 在某一特定时间内,无法查找经过Hash操作后生成特定Hash值的原报文;

D. 不能运用Hash解决验证签名、用户身份认证和不可抵赖性问题;

- 公司总部与部分之间需要传输大量数据,在保障数据安全的同时又兼顾密钥算法效率,最合适的加密算法是(A)。

A. RC-5

B. RSA

C. ECC

D. MD5

- 请依据已学习的加密技术,以及信息摘要,数字签名技术解决以下问题:

请设计一个安全邮件传输系统,要求:

该邮件以加密方式传输,邮件最大附件内容可达500MB,发送者不可抵赖,若邮件被第三方截获,第三方无法篡改。

解题思路:

第五章——安全性基础知识

前言:

计算机第五章节主要知识点。

1 知识点介绍

- 计算机系统安全概述;

- 信息安全基础;

- 网络安全协议;

2 网络攻击

- 被动攻击:指攻击者从网络上窃听他人的通信内容。通常把这类攻击称为接活。

- 流量分析:是通过持续检测现有网络中的流量变化或者变化趋势,从而得到相应信息的一种被动攻击方式。

- 主动攻击:是指通过一系列的方法,主动地获取向被攻击对象实施破坏的一种攻击方式。

- 篡改:攻击者故意篡改网络上传送的报文。也包括彻底中断传送的报文。

- 恶意程序:种类繁多,威胁较大的有:计算机病毒、计算机蠕虫、特洛伊木马、逻辑炸弹。

- 拒绝服务:指攻击者向因特网上的某个服务器不停地发送大量分组,使因特网或服务器无法提供正常服务。如:Dos,DDos。

2.1 例题

下列行为中,()属于被动攻击行为。

A. 伪造

B. 窃听

C. DDOS攻击

D. 篡改信息

3 网络安全的内容

- 保密性:为用户提供完全可靠的保密通信是计算机网络安全最为重要的内容。

- 网络的保密机制也是许多其他安全机制的基础,例如:访问控制中登录口令的设计、安全通信协议的设计,以及数字签名的设计等。

- 安全协议的设计:主要是针对具体的攻击(如假冒)设计安全的通讯协议。

- 一种是用形式化方法来证明,另一种是用经验来分析协议的安全性。

- 访问控制:也叫做存取控制或接入控制,必须对接如网络的权限加以控制,并规定每个用户的接入权限。

4 数据加密算法

4.1 对称加密算法

- 加密强度不高,但效率高;

- 密钥分发困难。

常见对称密钥加密算法。

- 数据加密标准DES:替换 + 移位、56位密钥、64位数据块、速度快、密钥易产生;

- 3DES(三重DES):两个56位的密钥K1、K2。加密:K1加密 -> K2解密 -> K1加密。解密:K1解密 -> K2加密 -> K1解密。

- RC-5:流加密算法,RSA数据安全公司的很多产品都使用了RC-5.

- IDEA算法:128位密钥、64位数据块、比DES的加密性好、对计算机功能要求相对低,PGP。

- AES算法:高级加密标准,又称Rijndael加密法,是美国政府采用的一种区块加密标准。

4.2 非对称加密算法

- 加密速度慢

所谓公钥密码体质,即加密密钥和解密密钥是不同的密码体质,在公钥密码体质中,加密密钥PK(public key,即公钥)是向公众公开的,而解密密钥SK(secret key,即私钥)则需要保密。加密算法E和解密算法D也都是公开的。

- 常见非对称密钥加密算法

- RSA体质:是一种基于数论中的大数分解问题的体质。2048位(或1024位)密钥、计算量极大、难破解。

- Elgamal:基于有限域上离散对数问题的公钥密码体质,有较好的安全性,同一明文在不同时刻会产生不同的密文。

- ECC:椭圆曲线算法

4.3 以下关于利用三重DES进行加密的说法,(C)是正确的。

A. 三重DES的密钥长度是56位。

B. 三重DES使用三个不同的密钥进行三次加密。

C. 三重DES的安全性高于DES。

D. 三重DES的加密速度比DES加密速度快。

4.4 RSA密码

4.4.1 RSA的加密和解密

- 参数定义和密钥生成。

- 选两个大素数p和q(保密);

- 计算 $n = p \times q$ , $\varphi (n) = (p - 1) \times (q - 1)$ ;(n公开, $\varphi (n)$ 保密);

- 选一整数e,满足 $1 < e < \varphi (n)$ ,且 $gcd(\varphi (n) , e) = 1$ (e公开,gcd表示求最大公约数);

- 计算d,满足 $d \times e \equiv 1 % \varphi (n)$ (保密, $\equiv$ 表示同余);

- 公钥:(n, e),私钥:d;

- 加密算法: $c \equiv m^e % n$ (%是求余数运算);

- 解密算法: $m \equiv c^d % n$ ;

4.5 例题

在RSA算法中,已知两个质数分别为11和13,则下面的选项中,可称为公钥的是(B),对应的私钥是(C)。

A. (143, 3)

B. (143, 7)

C. (143, 25)

D. (143, 149)

A. (143, 77)

B. (143, 91)

C. (143, 103)

D. (143, 120)

分析过程:

- 计算p和q: 由 $p = 11, q = 13$ ,得出 $n = 11 \times 13 = 143$ ;

- $\varphi (n) = (p - 1) \times (q - 1) = 10 \times 12 = 120$ ;

- 选择整数e时,e应满足条件: $1 < e < \varphi (n)$ ,且 $gcd(\varphi (n), e) = 1$ ,备选答案中只有7符合,所以公钥是:(143,7);

- 计算d,使 $d \times e % (p - 1) \times (q - 1) = 1$ ,经过计算得到(143, 103)即为私钥;

公钥:(143, 7)

私钥:(143, 103)

加密过程: $2^7 % 143 = 128$

解密过程: $128^103 % 143 = 2$

在RAS算法中,已知两个质数分别为5和11,在下面的选项中,可成为公钥的是(C),对应的私钥是(B)。

A. (55, 4)

B. (55, 6)

C. (55, 7)

D. (55, 8)

A. (55, 12)

B. (55, 23)

C. (55, 31)

D. (55, 47)

解题思路:

- 题目中给出了两个指数 $p = 5, q = 11$ ;

- 计算 $n = p \times q = 5 \times 11 = 55$ ;

- 计算 $m = (p - 1) \times (q - 1) = 4 \times 10 = 40$ ;

- 寻找一个与m互质的数e,且满足 $1 < e < m$ 。结合题目,取 $e = 7$ ;

- 寻找一个数d,使其满足 $(e \times d) % m = 1$ ;结合题目,取 $d = 23$ ,满足 $(7 \times 23) % 40 = 1$ ;

- 得出公钥(n, e),即(55, 7),私钥(n, d),即(55, 23);

5 数字签名与消息摘要

5.1 认证-基本概念

在网络的应用中,鉴别是网络安全中的一个很重要的问题,认证和加密并不相同。认证是要验证通信的双方的确是自己所要通信的对象,而不是其他的冒充者。

- 一种则是实体认证,是识别通信对方的身份,防止假冒。(数字签名)

- 另一种是消息认证,即所收到的报文的确是报文发送者所发送的,而不是其他人伪造的或篡改的。(报文摘要)

5.2 数字签名的实现

- 为了进行签名:

- A用其私钥 $SK_A$ 对报文X进行D运算,从而得到了某种不可读的密文。

- A把经过D运算得到的密文传送给B。

- B为了核实签名,用A的公钥 $PK_A$ 进行E运算,还原出明文X。

- 上述过程仅对报文进行了签名。对报文X本身却未保密。因为截获到密文 $D_SK_A(X)$ ,并知道发送者身份的任何人,都可以获得发送者的公钥 $PK_A$ ,因而能知道报文的内容。

5.3 具有保密性的数字签名

5.4 消息摘要

对很长的报文进行数字签名会使计算机增加很大的负担(需要进行很长时间的运算),因此,我们传送不需要加密的报文时,应当使接收者能用很简单的方法鉴别报文的真伪。

- 报文摘要(信息摘要)是进行报文认证的简单方法;

- 常用的算法有MD5(消息摘要算法),SHA(安全散列算法)等,市场上广泛使用的MD5,SHA算法的散列值分别为128和160位,由于SHA通常采用的密钥长度较长,因此安全性高于MD5,但计算起来要慢写。

5.4.1 消息摘要算法

消息摘要是主要的数字签名算法,它利用散列(Hash)函数(哈希函数、杂凑函数)进行数据的加密。

- 单向Hash函数提供了这样一种计算过程:输入一个长度不固定的字符串,返回一串定长的字符串,这个返回的字符串称为消息摘要,也称为Hash值或散列值。

特点

- 首先,在某一特定时间内,无法查找经Hash操作后生成特定Hash值的原消息;

- 其次,无法查找两个经Hash操作后生成相同Hash值的不同消息;

- 这样,在数字签名中就可以解决验证签名、用户身份认证和不可抵赖性的问题;

5.4.2 消息摘要的实现

优点:仅对短得多的定长报文摘要H进行数字签名要比对整个长报文进行数字签名要简单得多,所以耗费的计算资源也要小得多。

5.4.3 例题

利用报文摘要算法生成报文摘要的目的是(D)。

A. 验证通信对方的身份,防止假冒。

B. 对传输数据进行加密,防止数据被窃听。

C. 防止发送方否认发送过的数据。

D. 防止发送的报文被篡改。

6 数字信封

对原文信息采用对称密钥K进行加密,在利用非对称密钥加密传递对称密钥。

6.1 例题

- 数字信封(C)。

A. 使用非对称密钥加密算法加密邮件正文;

B. 使用RSA算法对邮件正文生成摘要;

C. 使用接收方的公钥加密会话密钥;

D. 使用发送方的私钥加密会话密钥;

- 在密码学中,单向Hash函数具有(C)所描述的特性。

A. 对输入的长度不固定的字符串,返回一串不同长度的字符串;

B. 不仅可以用于生产信息摘要,还可以用于加密短信;

C. 在某一特定时间内,无法查找经过Hash操作后生成特定Hash值的原报文;

D. 不能运用Hash解决验证签名、用户身份认证和不可抵赖性问题;

- 公司总部与部分之间需要传输大量数据,在保障数据安全的同时又兼顾密钥算法效率,最合适的加密算法是(A)。

A. RC-5

B. RSA

C. ECC

D. MD5

- 请依据已学习的加密技术,以及信息摘要,数字签名技术解决以下问题:

请设计一个安全邮件传输系统,要求:

该邮件以加密方式传输,邮件最大附件内容可达500MB,发送者不可抵赖,若邮件被第三方截获,第三方无法篡改。

解题思路:

7 PKI

- CA

- 数字证书

- 证书实现的安全保证

- 机密性

- 不可否认性

- 完整性

- 鉴别

数字证书的格式遵循X.509国际标准,主要内容包括:

- 版本号

- 序列号

- 签名算法

- 发行者

- 有效期

- 主体名

- 公钥:有效的公钥及其使用方法

- 发行者ID

- 主体ID

- 扩展域

- 认证机构的签名:用CA私钥对证书的签名

7.1 数字证书应用过程

7.2 例题

用户A从CA获得用户B的数字证书,并利用(C)验证数字证书的真实性。

A. B的公钥

B. B的私钥

C. CA的公钥

D. CA的私钥

8 防火墙技术

- 屏蔽路由器:可以限制某些IP地址的访问;

- 双穴主机:可以对数据内容解析,对内容进行限制;

防火墙不具有杀毒功能,一般和杀毒软件配合使用。

8.1 例题

防火墙通常分为内网、外网和DMZ三个区域,按照受保护程度,从高到低正确的排列次序为(D)。

A. 内网、外网和DMZ

B. 外网、内网和DMZ

C. DMZ、内网和外网

D. 内网、DMZ和外网

9 入侵检测系统

功能。

- 实现监视网络上正在进行通信的数据流,分析网络通信反映连接状态;

- 通过内置已知网络攻击模式数据库,查询网络事件,进行相应的响应;

- 能够根据所发生的网络安全事件,启用配置好的报警 方式;

- 提供网络数据流量统计功能,为事后分析提供依据;

- 默认预设了很多的网络安全事件,保障客户基本的安全需要;

- 提供了全面的内容回复,支持多种常用协议;

- 提供黑名单快速查看功能;

- 支持分布式结构;

10 计算机病毒

- 病毒 破坏者:潜伏性、传染性、隐蔽性、破坏性、多样性、条件触发性。

- 木马 盗窃者:不产生图标、伪装成“系统服务”的方式、自动运行、具备自动恢复、能自动开启端口,简历网络连接。

10.1 常见计算机病毒与木马

- 系统病毒(前缀:Win32、PE、W32,如:KCOM-Win32.KCOM)

- 蠕虫病毒(如:恶鹰-Worm.BBeagle)

- 蠕虫病毒是一种常见的计算机病毒。它是利用网络进行复制和传播,传染途径是通过网络和电子邮件。最初的蠕虫病毒定义是因为在DOS环境下,病毒发作时会在屏幕上出现一条类似虫子的东西,胡乱吞吃屏幕上的字母并将其改形。

- 木马病毒、黑客病毒(如:QQ消息尾巴木马——Trojan.QQ3344)

- 脚本病毒(如:红色代码——Script.Redlof)

- 宏病毒(如:美丽莎——Macro.Melissa)

- 后门病毒(如:灰鸽子——Backdoor.Win32.Huigezi)

- 病毒种植程序病毒(冰河播种者——Dropper.BingHe2.2C)

- 破坏性程序病毒(杀手命令——Harm.Command.Killer)

- 玩笑病毒(如:女鬼——Joke.Girl ghost)

- 捆绑机病毒(如:捆绑QQ——Binder.QQPass.QQBin)

10.2 例题

计算机感染特洛伊木马后的典型现象是(B)

A. 程序异常退出

B. 有未知程序试图建立网络连接

C. 邮箱被垃圾邮件填满

D. Windows系统黑屏

10.3 常见防病毒软件

- Symantec

- 瑞星

- ESET NOD32

- McAfee

- 金山毒霸

- 江民KV

- 卡巴斯基

10.4 网络安全协议

10.4.1 因特网使用的网络安全协议

应用层安全协议。

- HTTPS:端口号443,HTTP + SSL

- PGP:优良的保密协议,电子邮件事实标准,是一个基于IDEA的邮件加密软件,可以用它对邮件保密以防止非授权者阅读,它还能对邮件加上数字签名,从而使收信任可以确信邮件发送者。

传输层安全协议。

- SSL:安全套接子层,用于在Internet上传送机密文件,SSL协议由握手协议、记录协议和警报协议组成。

- TLS:安全传输层协议,用于在两个通信应用程序之间提供保密性和数据完整性。

- SET:安全电子交易协议,是信用卡网上交易的国际标准,是指为了实现更加完善的即时电子支付应运而生的,具有保证交易数据的完整性,交易的不可抵赖性等。

网络层安全协议。

- IPsec:IP安全协议,是一个工业标准网络安全协议,为IP网络通信提供透明的安全服务,保护TCP/IP通信免遭窃听和篡改,可以有效抵御网络攻击。

- 防火墙:作为一种访问控制技术,通过严格控制进出网络边界的分组,禁止任何不必要的通信,从而减少潜在入侵的可能,尽可能降低这类安全威胁所带来的安全风险。

数据链路层协议。

- 链路加密:使用链路加密装置能为某链路上的所有报文提供传输服务。接收方是传送路径上的各台节点机,信息在每台节点机内都要被解密和再加密,依次进行,直至到达目的地。

- PPTP:点对点隧道协议,是一种支持多协议虚拟专用网络的网络技术,它工作在第二层。通过该协议,远程用户能够通过操作系统以及其他装有点对点协议的系统安全访问公司网络,并能拨号连入本地ISP,通过Internet安全链接到公司网络。

- L2TP:第二层隧道协议,是一种虚拟隧道协议,通常用于虚拟专用网。

10.4.2 例题

传输经过SSL加密的网页所采用的协议是(B)。

A. HTTP

B. HTTPS

C. S-HTTP

D. HTTP-S

11 总结

&mesp; 本章节着重考查完全性基础知识,考查形式主要是在上午的选择题中,主要需要掌握两类密码体质的相关概念,以及网络安全协议的相关概念。复习时注意对相关概念的联系并区别记忆。

7 PKI

- CA

- 数字证书

- 证书实现的安全保证

- 机密性

- 不可否认性

- 完整性

- 鉴别

数字证书的格式遵循X.509国际标准,主要内容包括:

- 版本号

- 序列号

- 签名算法

- 发行者

- 有效期

- 主体名

- 公钥:有效的公钥及其使用方法

- 发行者ID

- 主体ID

- 扩展域

- 认证机构的签名:用CA私钥对证书的签名

7.1 数字证书应用过程

第五章——安全性基础知识

前言:

计算机第五章节主要知识点。

1 知识点介绍

- 计算机系统安全概述;

- 信息安全基础;

- 网络安全协议;

2 网络攻击

- 被动攻击:指攻击者从网络上窃听他人的通信内容。通常把这类攻击称为接活。

- 流量分析:是通过持续检测现有网络中的流量变化或者变化趋势,从而得到相应信息的一种被动攻击方式。

- 主动攻击:是指通过一系列的方法,主动地获取向被攻击对象实施破坏的一种攻击方式。

- 篡改:攻击者故意篡改网络上传送的报文。也包括彻底中断传送的报文。

- 恶意程序:种类繁多,威胁较大的有:计算机病毒、计算机蠕虫、特洛伊木马、逻辑炸弹。

- 拒绝服务:指攻击者向因特网上的某个服务器不停地发送大量分组,使因特网或服务器无法提供正常服务。如:Dos,DDos。

2.1 例题

下列行为中,()属于被动攻击行为。

A. 伪造

B. 窃听

C. DDOS攻击

D. 篡改信息

3 网络安全的内容

- 保密性:为用户提供完全可靠的保密通信是计算机网络安全最为重要的内容。

- 网络的保密机制也是许多其他安全机制的基础,例如:访问控制中登录口令的设计、安全通信协议的设计,以及数字签名的设计等。

- 安全协议的设计:主要是针对具体的攻击(如假冒)设计安全的通讯协议。

- 一种是用形式化方法来证明,另一种是用经验来分析协议的安全性。

- 访问控制:也叫做存取控制或接入控制,必须对接如网络的权限加以控制,并规定每个用户的接入权限。

4 数据加密算法

4.1 对称加密算法

- 加密强度不高,但效率高;

- 密钥分发困难。

常见对称密钥加密算法。

- 数据加密标准DES:替换 + 移位、56位密钥、64位数据块、速度快、密钥易产生;

- 3DES(三重DES):两个56位的密钥K1、K2。加密:K1加密 -> K2解密 -> K1加密。解密:K1解密 -> K2加密 -> K1解密。

- RC-5:流加密算法,RSA数据安全公司的很多产品都使用了RC-5.

- IDEA算法:128位密钥、64位数据块、比DES的加密性好、对计算机功能要求相对低,PGP。

- AES算法:高级加密标准,又称Rijndael加密法,是美国政府采用的一种区块加密标准。

4.2 非对称加密算法

- 加密速度慢

所谓公钥密码体质,即加密密钥和解密密钥是不同的密码体质,在公钥密码体质中,加密密钥PK(public key,即公钥)是向公众公开的,而解密密钥SK(secret key,即私钥)则需要保密。加密算法E和解密算法D也都是公开的。

- 常见非对称密钥加密算法

- RSA体质:是一种基于数论中的大数分解问题的体质。2048位(或1024位)密钥、计算量极大、难破解。

- Elgamal:基于有限域上离散对数问题的公钥密码体质,有较好的安全性,同一明文在不同时刻会产生不同的密文。

- ECC:椭圆曲线算法

4.3 以下关于利用三重DES进行加密的说法,(C)是正确的。

A. 三重DES的密钥长度是56位。

B. 三重DES使用三个不同的密钥进行三次加密。

C. 三重DES的安全性高于DES。

D. 三重DES的加密速度比DES加密速度快。

4.4 RSA密码

4.4.1 RSA的加密和解密

- 参数定义和密钥生成。

- 选两个大素数p和q(保密);

- 计算 $n = p \times q$ , $\varphi (n) = (p - 1) \times (q - 1)$ ;(n公开, $\varphi (n)$ 保密);

- 选一整数e,满足 $1 < e < \varphi (n)$ ,且 $gcd(\varphi (n) , e) = 1$ (e公开,gcd表示求最大公约数);

- 计算d,满足 $d \times e \equiv 1 % \varphi (n)$ (保密, $\equiv$ 表示同余);

- 公钥:(n, e),私钥:d;

- 加密算法: $c \equiv m^e % n$ (%是求余数运算);

- 解密算法: $m \equiv c^d % n$ ;

4.5 例题

在RSA算法中,已知两个质数分别为11和13,则下面的选项中,可称为公钥的是(B),对应的私钥是(C)。

A. (143, 3)

B. (143, 7)

C. (143, 25)

D. (143, 149)

A. (143, 77)

B. (143, 91)

C. (143, 103)

D. (143, 120)

分析过程:

- 计算p和q: 由 $p = 11, q = 13$ ,得出 $n = 11 \times 13 = 143$ ;

- $\varphi (n) = (p - 1) \times (q - 1) = 10 \times 12 = 120$ ;

- 选择整数e时,e应满足条件: $1 < e < \varphi (n)$ ,且 $gcd(\varphi (n), e) = 1$ ,备选答案中只有7符合,所以公钥是:(143,7);

- 计算d,使 $d \times e % (p - 1) \times (q - 1) = 1$ ,经过计算得到(143, 103)即为私钥;

公钥:(143, 7)

私钥:(143, 103)

加密过程: $2^7 % 143 = 128$

解密过程: $128^103 % 143 = 2$

在RAS算法中,已知两个质数分别为5和11,在下面的选项中,可成为公钥的是(C),对应的私钥是(B)。

A. (55, 4)

B. (55, 6)

C. (55, 7)

D. (55, 8)

A. (55, 12)

B. (55, 23)

C. (55, 31)

D. (55, 47)

解题思路:

- 题目中给出了两个指数 $p = 5, q = 11$ ;

- 计算 $n = p \times q = 5 \times 11 = 55$ ;

- 计算 $m = (p - 1) \times (q - 1) = 4 \times 10 = 40$ ;

- 寻找一个与m互质的数e,且满足 $1 < e < m$ 。结合题目,取 $e = 7$ ;

- 寻找一个数d,使其满足 $(e \times d) % m = 1$ ;结合题目,取 $d = 23$ ,满足 $(7 \times 23) % 40 = 1$ ;

- 得出公钥(n, e),即(55, 7),私钥(n, d),即(55, 23);

5 数字签名与消息摘要

5.1 认证-基本概念

在网络的应用中,鉴别是网络安全中的一个很重要的问题,认证和加密并不相同。认证是要验证通信的双方的确是自己所要通信的对象,而不是其他的冒充者。

- 一种则是实体认证,是识别通信对方的身份,防止假冒。(数字签名)

- 另一种是消息认证,即所收到的报文的确是报文发送者所发送的,而不是其他人伪造的或篡改的。(报文摘要)

5.2 数字签名的实现

- 为了进行签名:

- A用其私钥 $SK_A$ 对报文X进行D运算,从而得到了某种不可读的密文。

- A把经过D运算得到的密文传送给B。

- B为了核实签名,用A的公钥 $PK_A$ 进行E运算,还原出明文X。

- 上述过程仅对报文进行了签名。对报文X本身却未保密。因为截获到密文 $D_SK_A(X)$ ,并知道发送者身份的任何人,都可以获得发送者的公钥 $PK_A$ ,因而能知道报文的内容。

5.3 具有保密性的数字签名

5.4 消息摘要

对很长的报文进行数字签名会使计算机增加很大的负担(需要进行很长时间的运算),因此,我们传送不需要加密的报文时,应当使接收者能用很简单的方法鉴别报文的真伪。

- 报文摘要(信息摘要)是进行报文认证的简单方法;

- 常用的算法有MD5(消息摘要算法),SHA(安全散列算法)等,市场上广泛使用的MD5,SHA算法的散列值分别为128和160位,由于SHA通常采用的密钥长度较长,因此安全性高于MD5,但计算起来要慢写。

5.4.1 消息摘要算法

消息摘要是主要的数字签名算法,它利用散列(Hash)函数(哈希函数、杂凑函数)进行数据的加密。

- 单向Hash函数提供了这样一种计算过程:输入一个长度不固定的字符串,返回一串定长的字符串,这个返回的字符串称为消息摘要,也称为Hash值或散列值。

特点

- 首先,在某一特定时间内,无法查找经Hash操作后生成特定Hash值的原消息;

- 其次,无法查找两个经Hash操作后生成相同Hash值的不同消息;

- 这样,在数字签名中就可以解决验证签名、用户身份认证和不可抵赖性的问题;

5.4.2 消息摘要的实现

优点:仅对短得多的定长报文摘要H进行数字签名要比对整个长报文进行数字签名要简单得多,所以耗费的计算资源也要小得多。

5.4.3 例题

利用报文摘要算法生成报文摘要的目的是(D)。

A. 验证通信对方的身份,防止假冒。

B. 对传输数据进行加密,防止数据被窃听。

C. 防止发送方否认发送过的数据。

D. 防止发送的报文被篡改。

6 数字信封

对原文信息采用对称密钥K进行加密,在利用非对称密钥加密传递对称密钥。

6.1 例题

- 数字信封(C)。

A. 使用非对称密钥加密算法加密邮件正文;

B. 使用RSA算法对邮件正文生成摘要;

C. 使用接收方的公钥加密会话密钥;

D. 使用发送方的私钥加密会话密钥;

- 在密码学中,单向Hash函数具有(C)所描述的特性。

A. 对输入的长度不固定的字符串,返回一串不同长度的字符串;

B. 不仅可以用于生产信息摘要,还可以用于加密短信;

C. 在某一特定时间内,无法查找经过Hash操作后生成特定Hash值的原报文;

D. 不能运用Hash解决验证签名、用户身份认证和不可抵赖性问题;

- 公司总部与部分之间需要传输大量数据,在保障数据安全的同时又兼顾密钥算法效率,最合适的加密算法是(A)。

A. RC-5

B. RSA

C. ECC

D. MD5

- 请依据已学习的加密技术,以及信息摘要,数字签名技术解决以下问题:

请设计一个安全邮件传输系统,要求:

该邮件以加密方式传输,邮件最大附件内容可达500MB,发送者不可抵赖,若邮件被第三方截获,第三方无法篡改。

解题思路:

7 PKI

- CA

- 数字证书

- 证书实现的安全保证

- 机密性

- 不可否认性

- 完整性

- 鉴别

数字证书的格式遵循X.509国际标准,主要内容包括:

- 版本号

- 序列号

- 签名算法

- 发行者

- 有效期

- 主体名

- 公钥:有效的公钥及其使用方法

- 发行者ID

- 主体ID

- 扩展域

- 认证机构的签名:用CA私钥对证书的签名

7.1 数字证书应用过程

7.2 例题

用户A从CA获得用户B的数字证书,并利用(C)验证数字证书的真实性。

A. B的公钥

B. B的私钥

C. CA的公钥

D. CA的私钥

8 防火墙技术

- 屏蔽路由器:可以限制某些IP地址的访问;

- 双穴主机:可以对数据内容解析,对内容进行限制;

防火墙不具有杀毒功能,一般和杀毒软件配合使用。

8.1 例题

防火墙通常分为内网、外网和DMZ三个区域,按照受保护程度,从高到低正确的排列次序为(D)。

A. 内网、外网和DMZ

B. 外网、内网和DMZ

C. DMZ、内网和外网

D. 内网、DMZ和外网

9 入侵检测系统

功能。

- 实现监视网络上正在进行通信的数据流,分析网络通信反映连接状态;

- 通过内置已知网络攻击模式数据库,查询网络事件,进行相应的响应;

- 能够根据所发生的网络安全事件,启用配置好的报警 方式;

- 提供网络数据流量统计功能,为事后分析提供依据;

- 默认预设了很多的网络安全事件,保障客户基本的安全需要;

- 提供了全面的内容回复,支持多种常用协议;

- 提供黑名单快速查看功能;

- 支持分布式结构;

10 计算机病毒

- 病毒 破坏者:潜伏性、传染性、隐蔽性、破坏性、多样性、条件触发性。

- 木马 盗窃者:不产生图标、伪装成“系统服务”的方式、自动运行、具备自动恢复、能自动开启端口,简历网络连接。

10.1 常见计算机病毒与木马

- 系统病毒(前缀:Win32、PE、W32,如:KCOM-Win32.KCOM)

- 蠕虫病毒(如:恶鹰-Worm.BBeagle)

- 蠕虫病毒是一种常见的计算机病毒。它是利用网络进行复制和传播,传染途径是通过网络和电子邮件。最初的蠕虫病毒定义是因为在DOS环境下,病毒发作时会在屏幕上出现一条类似虫子的东西,胡乱吞吃屏幕上的字母并将其改形。

- 木马病毒、黑客病毒(如:QQ消息尾巴木马——Trojan.QQ3344)

- 脚本病毒(如:红色代码——Script.Redlof)

- 宏病毒(如:美丽莎——Macro.Melissa)

- 后门病毒(如:灰鸽子——Backdoor.Win32.Huigezi)

- 病毒种植程序病毒(冰河播种者——Dropper.BingHe2.2C)

- 破坏性程序病毒(杀手命令——Harm.Command.Killer)

- 玩笑病毒(如:女鬼——Joke.Girl ghost)

- 捆绑机病毒(如:捆绑QQ——Binder.QQPass.QQBin)

10.2 例题

计算机感染特洛伊木马后的典型现象是(B)

A. 程序异常退出

B. 有未知程序试图建立网络连接

C. 邮箱被垃圾邮件填满

D. Windows系统黑屏

10.3 常见防病毒软件

- Symantec

- 瑞星

- ESET NOD32

- McAfee

- 金山毒霸

- 江民KV

- 卡巴斯基

10.4 网络安全协议

10.4.1 因特网使用的网络安全协议

应用层安全协议。

- HTTPS:端口号443,HTTP + SSL

- PGP:优良的保密协议,电子邮件事实标准,是一个基于IDEA的邮件加密软件,可以用它对邮件保密以防止非授权者阅读,它还能对邮件加上数字签名,从而使收信任可以确信邮件发送者。

传输层安全协议。

- SSL:安全套接子层,用于在Internet上传送机密文件,SSL协议由握手协议、记录协议和警报协议组成。

- TLS:安全传输层协议,用于在两个通信应用程序之间提供保密性和数据完整性。

- SET:安全电子交易协议,是信用卡网上交易的国际标准,是指为了实现更加完善的即时电子支付应运而生的,具有保证交易数据的完整性,交易的不可抵赖性等。

网络层安全协议。

- IPsec:IP安全协议,是一个工业标准网络安全协议,为IP网络通信提供透明的安全服务,保护TCP/IP通信免遭窃听和篡改,可以有效抵御网络攻击。

- 防火墙:作为一种访问控制技术,通过严格控制进出网络边界的分组,禁止任何不必要的通信,从而减少潜在入侵的可能,尽可能降低这类安全威胁所带来的安全风险。

数据链路层协议。

- 链路加密:使用链路加密装置能为某链路上的所有报文提供传输服务。接收方是传送路径上的各台节点机,信息在每台节点机内都要被解密和再加密,依次进行,直至到达目的地。

- PPTP:点对点隧道协议,是一种支持多协议虚拟专用网络的网络技术,它工作在第二层。通过该协议,远程用户能够通过操作系统以及其他装有点对点协议的系统安全访问公司网络,并能拨号连入本地ISP,通过Internet安全链接到公司网络。

- L2TP:第二层隧道协议,是一种虚拟隧道协议,通常用于虚拟专用网。

10.4.2 例题

传输经过SSL加密的网页所采用的协议是(B)。

A. HTTP

B. HTTPS

C. S-HTTP

D. HTTP-S

11 总结

&mesp; 本章节着重考查完全性基础知识,考查形式主要是在上午的选择题中,主要需要掌握两类密码体质的相关概念,以及网络安全协议的相关概念。复习时注意对相关概念的联系并区别记忆。

7.2 例题

用户A从CA获得用户B的数字证书,并利用(C)验证数字证书的真实性。

A. B的公钥

B. B的私钥

C. CA的公钥

D. CA的私钥

8 防火墙技术

第五章——安全性基础知识

前言:

计算机第五章节主要知识点。

1 知识点介绍

- 计算机系统安全概述;

- 信息安全基础;

- 网络安全协议;

2 网络攻击

- 被动攻击:指攻击者从网络上窃听他人的通信内容。通常把这类攻击称为接活。

- 流量分析:是通过持续检测现有网络中的流量变化或者变化趋势,从而得到相应信息的一种被动攻击方式。

- 主动攻击:是指通过一系列的方法,主动地获取向被攻击对象实施破坏的一种攻击方式。

- 篡改:攻击者故意篡改网络上传送的报文。也包括彻底中断传送的报文。

- 恶意程序:种类繁多,威胁较大的有:计算机病毒、计算机蠕虫、特洛伊木马、逻辑炸弹。

- 拒绝服务:指攻击者向因特网上的某个服务器不停地发送大量分组,使因特网或服务器无法提供正常服务。如:Dos,DDos。

2.1 例题

下列行为中,()属于被动攻击行为。

A. 伪造

B. 窃听

C. DDOS攻击

D. 篡改信息

3 网络安全的内容

- 保密性:为用户提供完全可靠的保密通信是计算机网络安全最为重要的内容。

- 网络的保密机制也是许多其他安全机制的基础,例如:访问控制中登录口令的设计、安全通信协议的设计,以及数字签名的设计等。

- 安全协议的设计:主要是针对具体的攻击(如假冒)设计安全的通讯协议。

- 一种是用形式化方法来证明,另一种是用经验来分析协议的安全性。

- 访问控制:也叫做存取控制或接入控制,必须对接如网络的权限加以控制,并规定每个用户的接入权限。

4 数据加密算法

4.1 对称加密算法

- 加密强度不高,但效率高;

- 密钥分发困难。

常见对称密钥加密算法。

- 数据加密标准DES:替换 + 移位、56位密钥、64位数据块、速度快、密钥易产生;

- 3DES(三重DES):两个56位的密钥K1、K2。加密:K1加密 -> K2解密 -> K1加密。解密:K1解密 -> K2加密 -> K1解密。

- RC-5:流加密算法,RSA数据安全公司的很多产品都使用了RC-5.

- IDEA算法:128位密钥、64位数据块、比DES的加密性好、对计算机功能要求相对低,PGP。

- AES算法:高级加密标准,又称Rijndael加密法,是美国政府采用的一种区块加密标准。

4.2 非对称加密算法

- 加密速度慢

所谓公钥密码体质,即加密密钥和解密密钥是不同的密码体质,在公钥密码体质中,加密密钥PK(public key,即公钥)是向公众公开的,而解密密钥SK(secret key,即私钥)则需要保密。加密算法E和解密算法D也都是公开的。

- 常见非对称密钥加密算法

- RSA体质:是一种基于数论中的大数分解问题的体质。2048位(或1024位)密钥、计算量极大、难破解。

- Elgamal:基于有限域上离散对数问题的公钥密码体质,有较好的安全性,同一明文在不同时刻会产生不同的密文。

- ECC:椭圆曲线算法

4.3 以下关于利用三重DES进行加密的说法,(C)是正确的。

A. 三重DES的密钥长度是56位。

B. 三重DES使用三个不同的密钥进行三次加密。

C. 三重DES的安全性高于DES。

D. 三重DES的加密速度比DES加密速度快。

4.4 RSA密码

4.4.1 RSA的加密和解密

- 参数定义和密钥生成。

- 选两个大素数p和q(保密);

- 计算 $n = p \times q$ , $\varphi (n) = (p - 1) \times (q - 1)$ ;(n公开, $\varphi (n)$ 保密);

- 选一整数e,满足 $1 < e < \varphi (n)$ ,且 $gcd(\varphi (n) , e) = 1$ (e公开,gcd表示求最大公约数);

- 计算d,满足 $d \times e \equiv 1 % \varphi (n)$ (保密, $\equiv$ 表示同余);

- 公钥:(n, e),私钥:d;

- 加密算法: $c \equiv m^e % n$ (%是求余数运算);

- 解密算法: $m \equiv c^d % n$ ;

4.5 例题

在RSA算法中,已知两个质数分别为11和13,则下面的选项中,可称为公钥的是(B),对应的私钥是(C)。

A. (143, 3)

B. (143, 7)

C. (143, 25)

D. (143, 149)

A. (143, 77)

B. (143, 91)

C. (143, 103)

D. (143, 120)

分析过程:

- 计算p和q: 由 $p = 11, q = 13$ ,得出 $n = 11 \times 13 = 143$ ;

- $\varphi (n) = (p - 1) \times (q - 1) = 10 \times 12 = 120$ ;

- 选择整数e时,e应满足条件: $1 < e < \varphi (n)$ ,且 $gcd(\varphi (n), e) = 1$ ,备选答案中只有7符合,所以公钥是:(143,7);

- 计算d,使 $d \times e % (p - 1) \times (q - 1) = 1$ ,经过计算得到(143, 103)即为私钥;

公钥:(143, 7)

私钥:(143, 103)

加密过程: $2^7 % 143 = 128$

解密过程: $128^103 % 143 = 2$

在RAS算法中,已知两个质数分别为5和11,在下面的选项中,可成为公钥的是(C),对应的私钥是(B)。

A. (55, 4)

B. (55, 6)

C. (55, 7)

D. (55, 8)

A. (55, 12)

B. (55, 23)

C. (55, 31)

D. (55, 47)

解题思路:

- 题目中给出了两个指数 $p = 5, q = 11$ ;

- 计算 $n = p \times q = 5 \times 11 = 55$ ;

- 计算 $m = (p - 1) \times (q - 1) = 4 \times 10 = 40$ ;

- 寻找一个与m互质的数e,且满足 $1 < e < m$ 。结合题目,取 $e = 7$ ;

- 寻找一个数d,使其满足 $(e \times d) % m = 1$ ;结合题目,取 $d = 23$ ,满足 $(7 \times 23) % 40 = 1$ ;

- 得出公钥(n, e),即(55, 7),私钥(n, d),即(55, 23);

5 数字签名与消息摘要

5.1 认证-基本概念

在网络的应用中,鉴别是网络安全中的一个很重要的问题,认证和加密并不相同。认证是要验证通信的双方的确是自己所要通信的对象,而不是其他的冒充者。

- 一种则是实体认证,是识别通信对方的身份,防止假冒。(数字签名)

- 另一种是消息认证,即所收到的报文的确是报文发送者所发送的,而不是其他人伪造的或篡改的。(报文摘要)

5.2 数字签名的实现

- 为了进行签名:

- A用其私钥 $SK_A$ 对报文X进行D运算,从而得到了某种不可读的密文。

- A把经过D运算得到的密文传送给B。

- B为了核实签名,用A的公钥 $PK_A$ 进行E运算,还原出明文X。

- 上述过程仅对报文进行了签名。对报文X本身却未保密。因为截获到密文 $D_SK_A(X)$ ,并知道发送者身份的任何人,都可以获得发送者的公钥 $PK_A$ ,因而能知道报文的内容。

5.3 具有保密性的数字签名

5.4 消息摘要

对很长的报文进行数字签名会使计算机增加很大的负担(需要进行很长时间的运算),因此,我们传送不需要加密的报文时,应当使接收者能用很简单的方法鉴别报文的真伪。

- 报文摘要(信息摘要)是进行报文认证的简单方法;

- 常用的算法有MD5(消息摘要算法),SHA(安全散列算法)等,市场上广泛使用的MD5,SHA算法的散列值分别为128和160位,由于SHA通常采用的密钥长度较长,因此安全性高于MD5,但计算起来要慢写。

5.4.1 消息摘要算法

消息摘要是主要的数字签名算法,它利用散列(Hash)函数(哈希函数、杂凑函数)进行数据的加密。

- 单向Hash函数提供了这样一种计算过程:输入一个长度不固定的字符串,返回一串定长的字符串,这个返回的字符串称为消息摘要,也称为Hash值或散列值。

特点

- 首先,在某一特定时间内,无法查找经Hash操作后生成特定Hash值的原消息;

- 其次,无法查找两个经Hash操作后生成相同Hash值的不同消息;

- 这样,在数字签名中就可以解决验证签名、用户身份认证和不可抵赖性的问题;

5.4.2 消息摘要的实现

优点:仅对短得多的定长报文摘要H进行数字签名要比对整个长报文进行数字签名要简单得多,所以耗费的计算资源也要小得多。

5.4.3 例题

利用报文摘要算法生成报文摘要的目的是(D)。

A. 验证通信对方的身份,防止假冒。

B. 对传输数据进行加密,防止数据被窃听。

C. 防止发送方否认发送过的数据。

D. 防止发送的报文被篡改。

6 数字信封

对原文信息采用对称密钥K进行加密,在利用非对称密钥加密传递对称密钥。

6.1 例题

- 数字信封(C)。

A. 使用非对称密钥加密算法加密邮件正文;

B. 使用RSA算法对邮件正文生成摘要;

C. 使用接收方的公钥加密会话密钥;

D. 使用发送方的私钥加密会话密钥;

- 在密码学中,单向Hash函数具有(C)所描述的特性。

A. 对输入的长度不固定的字符串,返回一串不同长度的字符串;

B. 不仅可以用于生产信息摘要,还可以用于加密短信;

C. 在某一特定时间内,无法查找经过Hash操作后生成特定Hash值的原报文;

D. 不能运用Hash解决验证签名、用户身份认证和不可抵赖性问题;

- 公司总部与部分之间需要传输大量数据,在保障数据安全的同时又兼顾密钥算法效率,最合适的加密算法是(A)。

A. RC-5

B. RSA

C. ECC

D. MD5

- 请依据已学习的加密技术,以及信息摘要,数字签名技术解决以下问题:

请设计一个安全邮件传输系统,要求:

该邮件以加密方式传输,邮件最大附件内容可达500MB,发送者不可抵赖,若邮件被第三方截获,第三方无法篡改。

解题思路:

7 PKI

- CA

- 数字证书

- 证书实现的安全保证

- 机密性

- 不可否认性

- 完整性

- 鉴别

数字证书的格式遵循X.509国际标准,主要内容包括:

- 版本号

- 序列号

- 签名算法

- 发行者

- 有效期

- 主体名

- 公钥:有效的公钥及其使用方法

- 发行者ID

- 主体ID

- 扩展域

- 认证机构的签名:用CA私钥对证书的签名

7.1 数字证书应用过程

7.2 例题

用户A从CA获得用户B的数字证书,并利用(C)验证数字证书的真实性。

A. B的公钥

B. B的私钥

C. CA的公钥

D. CA的私钥

8 防火墙技术

- 屏蔽路由器:可以限制某些IP地址的访问;

- 双穴主机:可以对数据内容解析,对内容进行限制;

防火墙不具有杀毒功能,一般和杀毒软件配合使用。

8.1 例题

防火墙通常分为内网、外网和DMZ三个区域,按照受保护程度,从高到低正确的排列次序为(D)。

A. 内网、外网和DMZ

B. 外网、内网和DMZ

C. DMZ、内网和外网

D. 内网、DMZ和外网

9 入侵检测系统

功能。

- 实现监视网络上正在进行通信的数据流,分析网络通信反映连接状态;

- 通过内置已知网络攻击模式数据库,查询网络事件,进行相应的响应;

- 能够根据所发生的网络安全事件,启用配置好的报警 方式;

- 提供网络数据流量统计功能,为事后分析提供依据;

- 默认预设了很多的网络安全事件,保障客户基本的安全需要;

- 提供了全面的内容回复,支持多种常用协议;

- 提供黑名单快速查看功能;

- 支持分布式结构;

10 计算机病毒

- 病毒 破坏者:潜伏性、传染性、隐蔽性、破坏性、多样性、条件触发性。

- 木马 盗窃者:不产生图标、伪装成“系统服务”的方式、自动运行、具备自动恢复、能自动开启端口,简历网络连接。

10.1 常见计算机病毒与木马

- 系统病毒(前缀:Win32、PE、W32,如:KCOM-Win32.KCOM)

- 蠕虫病毒(如:恶鹰-Worm.BBeagle)

- 蠕虫病毒是一种常见的计算机病毒。它是利用网络进行复制和传播,传染途径是通过网络和电子邮件。最初的蠕虫病毒定义是因为在DOS环境下,病毒发作时会在屏幕上出现一条类似虫子的东西,胡乱吞吃屏幕上的字母并将其改形。

- 木马病毒、黑客病毒(如:QQ消息尾巴木马——Trojan.QQ3344)

- 脚本病毒(如:红色代码——Script.Redlof)

- 宏病毒(如:美丽莎——Macro.Melissa)

- 后门病毒(如:灰鸽子——Backdoor.Win32.Huigezi)

- 病毒种植程序病毒(冰河播种者——Dropper.BingHe2.2C)

- 破坏性程序病毒(杀手命令——Harm.Command.Killer)

- 玩笑病毒(如:女鬼——Joke.Girl ghost)

- 捆绑机病毒(如:捆绑QQ——Binder.QQPass.QQBin)

10.2 例题

计算机感染特洛伊木马后的典型现象是(B)

A. 程序异常退出

B. 有未知程序试图建立网络连接

C. 邮箱被垃圾邮件填满

D. Windows系统黑屏

10.3 常见防病毒软件

- Symantec

- 瑞星

- ESET NOD32

- McAfee

- 金山毒霸

- 江民KV

- 卡巴斯基

10.4 网络安全协议

10.4.1 因特网使用的网络安全协议

应用层安全协议。

- HTTPS:端口号443,HTTP + SSL

- PGP:优良的保密协议,电子邮件事实标准,是一个基于IDEA的邮件加密软件,可以用它对邮件保密以防止非授权者阅读,它还能对邮件加上数字签名,从而使收信任可以确信邮件发送者。

传输层安全协议。

- SSL:安全套接子层,用于在Internet上传送机密文件,SSL协议由握手协议、记录协议和警报协议组成。

- TLS:安全传输层协议,用于在两个通信应用程序之间提供保密性和数据完整性。

- SET:安全电子交易协议,是信用卡网上交易的国际标准,是指为了实现更加完善的即时电子支付应运而生的,具有保证交易数据的完整性,交易的不可抵赖性等。

网络层安全协议。

- IPsec:IP安全协议,是一个工业标准网络安全协议,为IP网络通信提供透明的安全服务,保护TCP/IP通信免遭窃听和篡改,可以有效抵御网络攻击。

- 防火墙:作为一种访问控制技术,通过严格控制进出网络边界的分组,禁止任何不必要的通信,从而减少潜在入侵的可能,尽可能降低这类安全威胁所带来的安全风险。

数据链路层协议。

- 链路加密:使用链路加密装置能为某链路上的所有报文提供传输服务。接收方是传送路径上的各台节点机,信息在每台节点机内都要被解密和再加密,依次进行,直至到达目的地。

- PPTP:点对点隧道协议,是一种支持多协议虚拟专用网络的网络技术,它工作在第二层。通过该协议,远程用户能够通过操作系统以及其他装有点对点协议的系统安全访问公司网络,并能拨号连入本地ISP,通过Internet安全链接到公司网络。

- L2TP:第二层隧道协议,是一种虚拟隧道协议,通常用于虚拟专用网。

10.4.2 例题

传输经过SSL加密的网页所采用的协议是(B)。

A. HTTP

B. HTTPS

C. S-HTTP

D. HTTP-S

11 总结

&mesp; 本章节着重考查完全性基础知识,考查形式主要是在上午的选择题中,主要需要掌握两类密码体质的相关概念,以及网络安全协议的相关概念。复习时注意对相关概念的联系并区别记忆。

- 屏蔽路由器:可以限制某些IP地址的访问;

- 双穴主机:可以对数据内容解析,对内容进行限制;

防火墙不具有杀毒功能,一般和杀毒软件配合使用。

8.1 例题

防火墙通常分为内网、外网和DMZ三个区域,按照受保护程度,从高到低正确的排列次序为(D)。

A. 内网、外网和DMZ

B. 外网、内网和DMZ

C. DMZ、内网和外网

D. 内网、DMZ和外网

9 入侵检测系统

功能。

- 实现监视网络上正在进行通信的数据流,分析网络通信反映连接状态;

- 通过内置已知网络攻击模式数据库,查询网络事件,进行相应的响应;

- 能够根据所发生的网络安全事件,启用配置好的报警 方式;

- 提供网络数据流量统计功能,为事后分析提供依据;

- 默认预设了很多的网络安全事件,保障客户基本的安全需要;

- 提供了全面的内容回复,支持多种常用协议;

- 提供黑名单快速查看功能;

- 支持分布式结构;

10 计算机病毒

- 病毒 破坏者:潜伏性、传染性、隐蔽性、破坏性、多样性、条件触发性。

- 木马 盗窃者:不产生图标、伪装成“系统服务”的方式、自动运行、具备自动恢复、能自动开启端口,简历网络连接。

10.1 常见计算机病毒与木马

- 系统病毒(前缀:Win32、PE、W32,如:KCOM-Win32.KCOM)

- 蠕虫病毒(如:恶鹰-Worm.BBeagle)